Adatlopás ellen mindenkinek az az első gondolata, hogy tiltsuk az USB-t a gépeken így a fizikai adatszivárgást el is tudjuk kerülni. A gondolat jó, de mindig vannak kivételek akiknél nem lehet tiltani a pendrive használatot. Nézzük, hogyan lehet tiltani az USB-t GPO és Intune segítségével, hogyan tudunk Bitlocker-t követelni azoktól akiket kivételként kell kezelnünk, és tegyünk mellé egy monitorozást is!

USB tiltása GPO segítségével

Kezdjük a GPO konfigurálásával. Szerencsére nem kell admx-et és adml fileokat importálni a PolicyDefinitions mappába, egyszerűen hozzunk létre egy GPO-t, konfiguráljuk és linkeljük.

- Készítsünk egy GPO objectet.

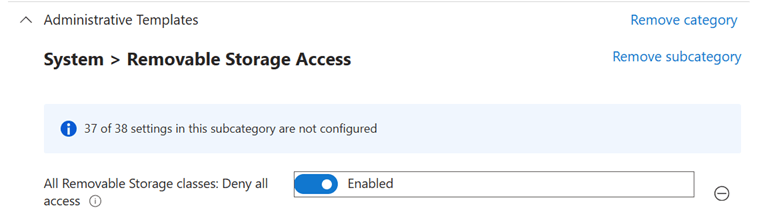

- A szükséges beállításokat a “User Configuration/ Computer Configuration -> Policies -> Administrative templates -> System -> Removable Storage Access” útvonalon találjuk.

- Nyissuk meg az “All Removable Storage classes: Deny all access” beállítást.

- Tegyük “Enabled” értékre.

- Link-eljük a GPO-t a megfelelő OU-ra.

El is készült a GPO, most teszteljük, hogy mit csináltunk.

A pendrive-ot csatolja a Windows, de mikor megnyitná a user “Access is denied.” üzenetet kap.

USB tiltása Intune segítségével

Abban az esetben, ha már Intune-ban kezelitek a gépeket akkor érdemes itt létrehozni a policy-t a földi GPO helyett.

Nyissuk meg az Intune portált és készítsük el a setting catalog policy-t.

- Kattintsunk a “Devices” menüre.

- Kattintsunk a “Configuration” menüre.

- Hozzunk létre egy új policy-t a “Create” gomb használatával.

- Platform-nál válasszuk ki a “Windows 10 and later” opciót.

- Profile type-nál pedig válasszuk ki a “Settings catalog” opciót.

- Nyomjunk a “Create”-re.

- Adjunk egy beszédes nevet a policy-nak és írjunk egy rövid descriptiont!

- Az “+Add settings”-re kattintva tudjuk megkeresni a szükséges beállításokat.

- Keressünk rá a “Deny all access” kulcsszavakra.

- Adjuk hozzá a policy-hoz a szükséges beállításokat. A keresés 2 eredményt is adott, a különbség, hogy ahol azt írja, hogy “(Users)” az a beállítás csak a felhasználókra vonatkozik akikre a policy-t érvényesítjük, tehát local admin-ra nem vonatkozik a beállítás.

- Állítsuk “Enabled”-re a csúszkát.

Az Intune policy ezzel el is készült, assignoljuk a megfelelő user csoportra és ellenőrizzük, hogy sikerült-e a beállítás.

BitLocker to go használatának kényszerítése GPO használatával

Térjünk át a kivételek kezelésére!

- Készítsünk egy GPO objectet.

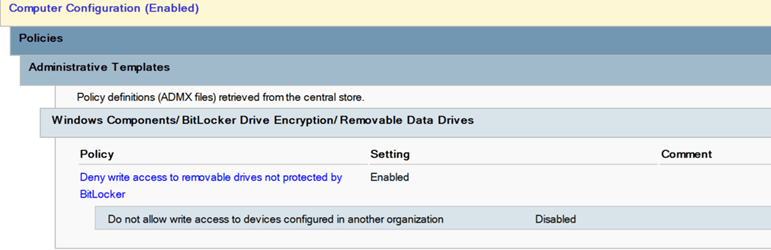

- A szükséges beállításokat a “Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> BitLocker Drive Encryption -> Removable Data Drives” útvonalon találjuk.

- Nyissuk meg az “Deny write access to removable drives not protected by BitLocker” beállítást.

- Tegyük “Enabled” értékre.

- Link-eljük a GPO-t a megfelelő OU-ra.

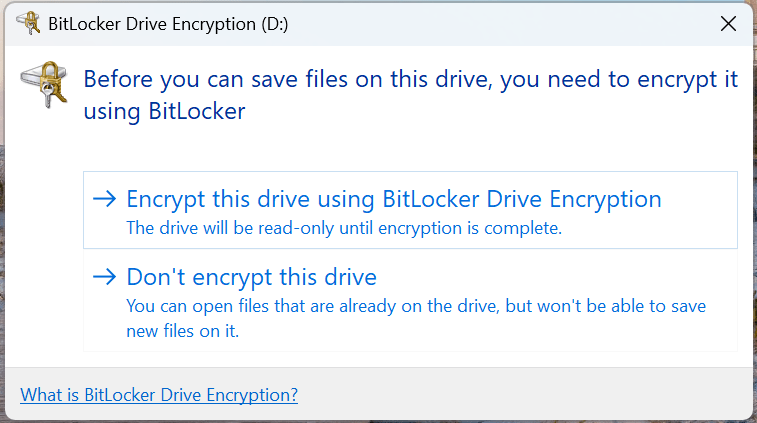

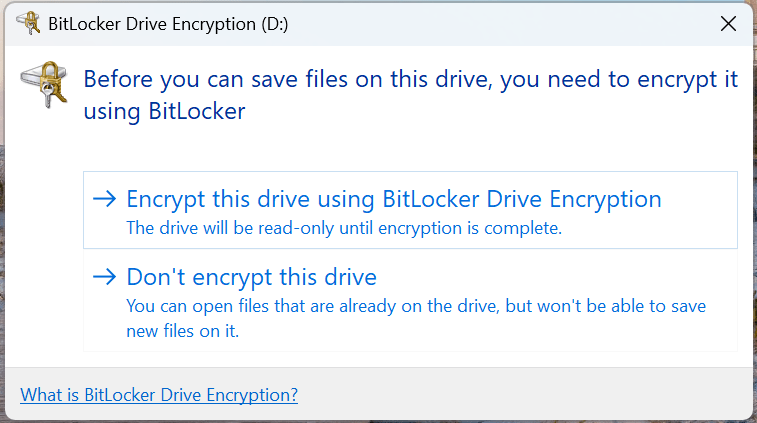

El is készült a GPO, most teszteljük, hogy mit csináltunk.

BitLocker to go használatának kényszerítése Intune használatával

Intune oldalon ezt a beállítást több módon is tudjuk konfigurálni. Első opció, a sima, egyszerű device config policy, azon belül is az Endpoint protection.

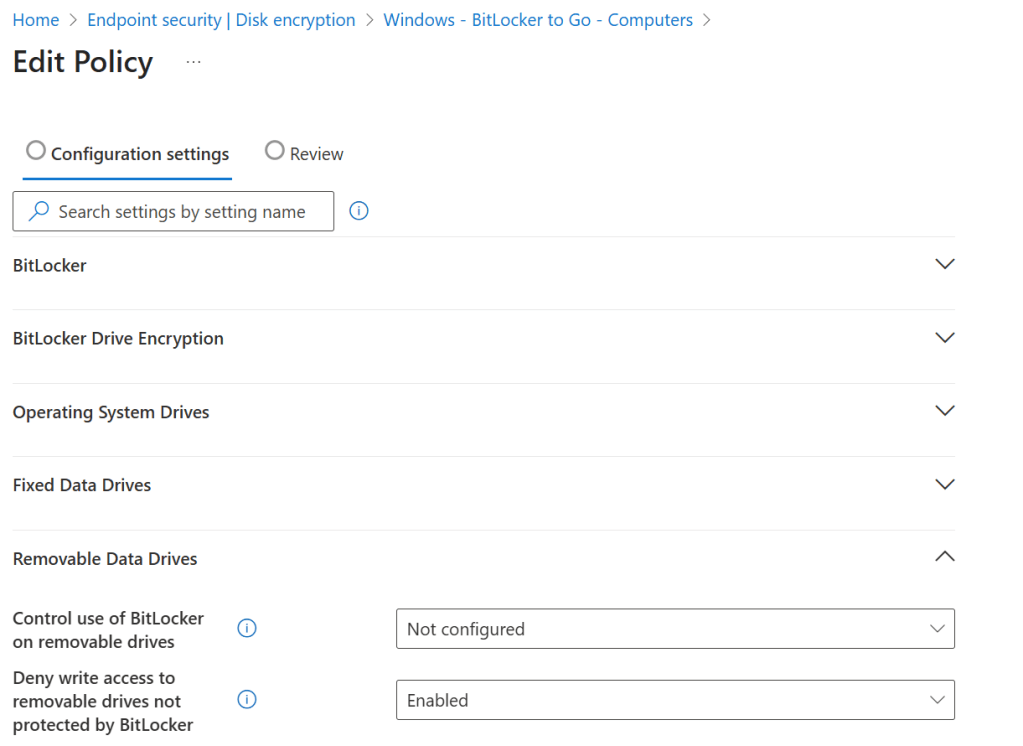

Én most inkább az “új” Endpoint security féle BitLocker policy-t gondoltam konfigurálni, nincs különbség a 2 policy között csak a GUI más.

- Kattintsunk az “Endpoint security” menüre.

- Kattintsunk a “Disk encryption” menüre.

- Hozzunk létre egy új policy-t a “+Create Policy” gomb használatával.

- Platform-nál válasszuk ki a “Windows” opciót.

- Profile type-nál pedig válasszuk ki a “BitLocker” opciót.

- Nyomjunk a “Create”-re.

- Removable Data Drives szekcióban állítsuk “Enabled” értékre a “Deny write access to removable drives not protected by BitLocker” beállítást.

Az Intune policy ezzel el is készült, assignoljuk a megfelelő user csoportra és ellenőrizzük, hogy sikerült-e a beállítás.

Sajnos nincs lehetőség a recovery kulcsokat AD-ba vagy AAD-ban tárolni, így mindig gondoskodni kell a recovery kulcsok tárolásáról!

Fileok másolásának monitorozása Advaced hunting segítségével

Advanced hunting segítségével lehetőségünk van a klienseken monitorozni a fileok másolását, sőt alertet is tudunk generálni így a Security team értesítést kap a másolt fileokról, egy előre definiált threshold alapján.

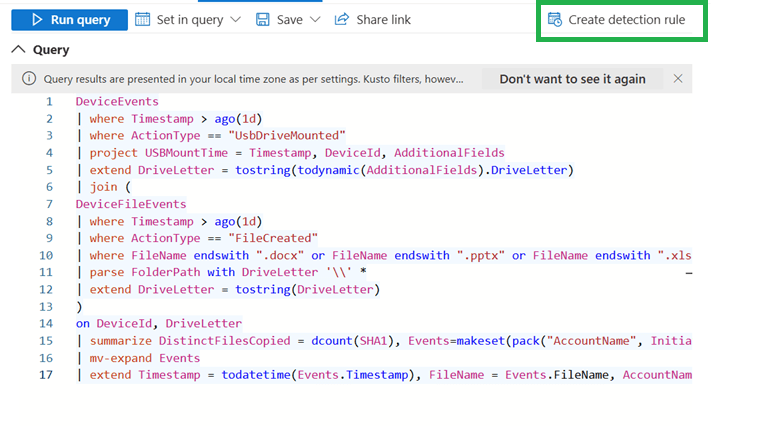

Mindenek előtt hozzunk létre egy query-t amit utána detection ruleként tudunk használni.

Query amit használni fogunk:

DeviceEvents

| where Timestamp > ago(1d)

| where ActionType == “UsbDriveMounted”

| project USBMountTime = Timestamp, DeviceId, AdditionalFields

| extend DriveLetter = tostring(todynamic(AdditionalFields).DriveLetter)

| join (

DeviceFileEvents

| where Timestamp > ago(1d)

| where ActionType == “FileCreated”

| where FileName endswith “.docx” or FileName endswith “.pptx” or FileName endswith “.xlsx” or FileName endswith “.pdf”

| parse FolderPath with DriveLetter ‘\\’ *

| extend DriveLetter = tostring(DriveLetter)

)

on DeviceId, DriveLetter

| summarize DistinctFilesCopied = dcount(SHA1), Events=makeset(pack(“AccountName”, InitiatingProcessAccountName, “Timestamp”, Timestamp, “ReportId”, ReportId, “FileName”, FileName, “AdditionalDriveProperties”, AdditionalFields)) by DeviceId, bin(Timestamp, 60min)

| mv-expand Events

| extend Timestamp = todatetime(Events.Timestamp), FileName = Events.FileName, AccountName = Events.AccountName, ReportId = tolong(Events.ReportId), AdditionalDriveProperties = Events.AdditionalDriveProperties

A fenti query a következőket csinálja:

- Azonosítja a csatlakoztatott USB meghajtókat. (24 órát néz)

- Kimenti az esemény időpontját (USBMountTime)a z eszköz azonosítóját (DeviceId) és a meghajtó betűjelét (DriveLetter).

- Megkeresi a filemásolási eseményeket.

- Csak az office dokumentumokat és a pfd-eket nézi.

- A FolderPath alapján kinyeri a meghajtó betűjelét.

- Összekapcsolja a DeviceID és a DriveLetter adatforrásokat.

- Összeszámolja, hány egyedi fájl lett kimásolva (DistinctFilesCopied).

- Összegyűjti az események részleteit (ki másolta, mikor, milyen fájlt).

- Kibontja az összesített eseményeket, hogy soronként látszódjon a konkrét fájl és felhasználó.

Query futtatása

- Lépjünk be a security.microsoft.com-ra.

- Kattintsunk az “Investigation & response” menüre.

- Kattintsunk a “Hunting” menüre.

- Kattintsunk az “Advanced hunting” menüre.

- Illesszük be a fenti query-t és futtassuk.

- Ha szükséges módosítsunk az eredmény táblázaton!

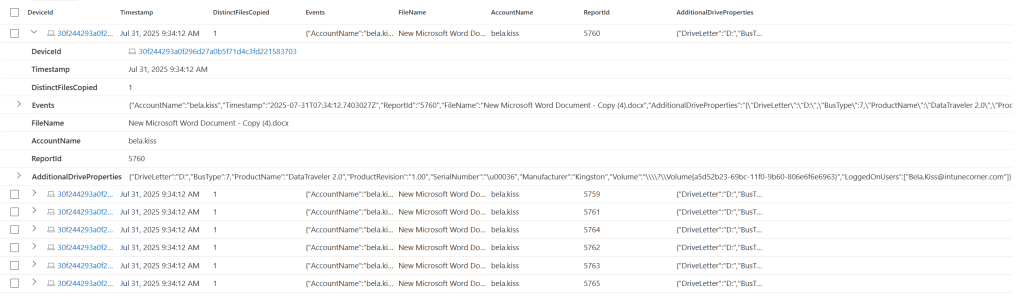

A fenti query a következő eredményt adja ha van találat:

Detection rule konfigurálása

- A query ablak jobb felső sarkában található “Create detection rule” gombra kattintva készítsük el a detection rule-t.

- Konfiguráljuk a rule-t.

- Nevezzük el a rule-t a Detection name mezőben

- Adjuk meg a rule futásának sűrűségét a Frequency mezőben. (A fenti query-t érdemes naponta futtatni, vagy akár módosítható, hogy óránként fusson)

- Adjuk meg mi legyen az alert neve az Alert title mezőben.

- Severity választásnál szerintem elég az “Informational“, hiszen csak az másolhat pendrive-ra akit kivételre tettünk, így nem szükséges a user risk-jét növelni a Defenderben.

- Impacted entities oldalon válasszuk ki a “Device“-ot, majd a “Device ID”-t.

- Automated actions szerintem nem szükséges.

- Scope oldalon válasszuk ki, hogy milyen eszköz csoportra szeretnénk a rule-t érvényesíteni.

- A Review and create oldalon ellenőrizzük a beállításokat, majd a “Submit” gomb segítségével mentük el a rule-t.

Teszteljük a rule-t, végezzünk pár file másolást az egyik kliensen!

Ha minden jól működik az Incidensek között megjelenik egy alert ami így fog kinézni:

Ezzel a megközelítéssel amit bemutattam, a gépeken tiltottuk az USB storage használatot, kezeltük a kivételeket és készítettünk monitorozást is, így tudjuk felügyelni és követni a fileműveleteket. Végül pedig, a Bitlocker to go használatával csökkentettük annak a lehetőségét, hogy a pendrivera másolt fileok illetéktelenek kezébe kerüljön, hiszen ha elhagyja a user a pendrive-ot illetéktelenek nem férnek hozzá a tartalmához hiszen BitLockerrel van védve!

Leave a comment