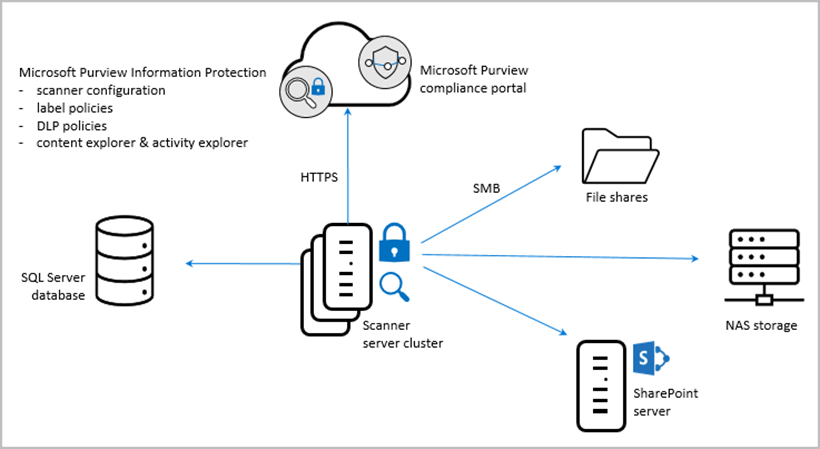

A Microsoft Purview Information Protection scanner megoldás kiváló eszköz a szervezeten belüli adatok átfogó federítéséhez és védelméhez. Segítségével automatizáltan felderítheti, osztályozhatja, sőt, szükség esetén címkézheti és védheti is a fájlokat és dokumentumokat – legyen szó helyi fájlszerverekről, megosztott hálózati tárolóról vagy akár SharePoint-ról. A scanner beállításával a vállalatok biztosíthatják, hogy érzékeny adataik – például személyes információk, pénzügyi dokumentumok vagy akár bizalmas tervek – a megfelelő szabályzatoknak megfelelően kerüljenek kezelésre, és ne kerülhessenek illetéktelen kezekbe.

A következő bejegyzésben bemutatom a Purview Information Protection scanner lépésről lépésre történő konfigurálását, a szükséges előfeltételek felvázolásától kezdve egészen a sikeres telepítés ellenőrzéséig. Ha szeretné felkészíteni szervezetét a modern adatkezelés és adatszivárgás-megelőzés (DLP) követelményeire, érdemes végigolvasni és követni az alábbi útmutatót.

A Purview Information Protection scanner előfeltételei

- Windows Server számítógép, amely futtatja scanner szolgáltatást.

- Service account a scanner szolgáltatás futtatásához.

- SQL Server a scanner konfiguráció tárolásához.

Sensitivity Label létrehozása

- Böngésszen a Microsoft Purview portálra a https://purview.microsoft.com/ címen, és jelentkezzen be Tenant Admin jogosultsággal.

- A bal oldali navigációs sávban kattintson a Solutions lehetőségre.

- A Solutions navigációs panelen kattintson az Information Protection lehetőségre.

- Az Information Protection megoldáskártyán kattintson a Sensitivity labels elemre.

- A Sensitivity labels oldalon kattintson a +Create a label gombra.

- A Provide basic details for this label oldalon, a Name mezőben adja meg: AutoDiscoveryLabel.

- A Display name mezőben is adja meg: AutoDiscoveryLabel.

- Hagyja változatlanul a Label priority beállítást.

- Írjon be egy megfelelő User description leírást.

- Írjon be egy megfelelő Admin description leírást.

- Kattintson a Next gombra.

- A Define the scope for this label oldalon válassza a Files & other data assets lehetőséget.

- Ellenőrizze, hogy minden egyéb opció nincs bejelölve.

- Kattintson a Next gombra.

- A Choose protection settings for the types of items you selected oldalon ellenőrizze, hogy a Control access, az Apply content marking és a Protect Teams meetings and chats opciók nincsenek bejelölve.

- Kattintson ismét a Next gombra.

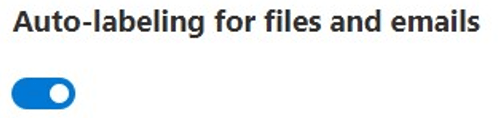

- Az Auto-labeling for files and emails oldalon állítsa az Auto-labeling for files and emails beállítást On értékre.

Bár az Auto-labeling for Office apps be van kapcsolva, a Purview Information Protection scanner nem fogja címkézni, vagy bármilyen más módon módosítani a felfedezett tartalmat.

- A Detect content that matches these condition rész alatt kattintson a +Add condition gombra, majd válassza a Content contains lehetőséget.

- Állítsa a Group operator értékét Any of these beállításra.

- A Group name alatt kattintson az Add gombra, és válassza a Sensitive info types lehetőséget.

- A Sensitive info types oldalon jelölje ki az összes Out-of-box Sensitive Info Types-t, amelyet használni szeretne.

- Kattintson az Add gombra.

- A When content matches these conditions alatt ellenőrizze, hogy a Automatically apply the label beállítás van kiválasztva.

Bár az “Automatically apply the label” be van kapcsolva, a Purview Information Protection scanner nem fogja címkézni, vagy bármilyen módon módosítani a felfedezett tartalmat.

- Hagyja üresen a Display this message to users when the label is applied alatti szövegmezőt.

- Kattintson a Next gombra.

- A Define protection settings for groups and sites oldalon hagyja meg az alapértelmezett beállításokat.

- Kattintson a Next gombra.

- Az Auto-labeling for schematized data assets oldalon hagyja meg az alapértelmezett beállításokat.

- Kattintson a Next gombra.

- A Review your settings and finish oldalon kattintson a Create label gombra.

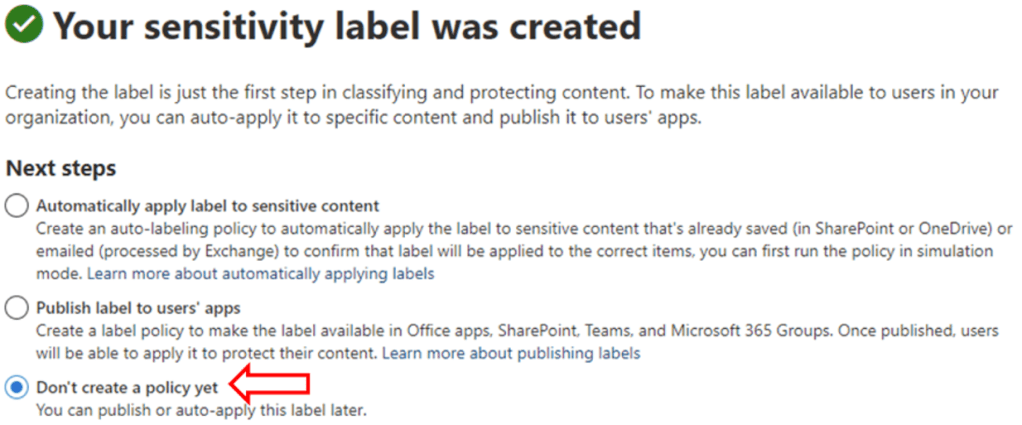

- A Your label was created oldalon válassza a Don’t create a policy yet lehetőséget.

- Kattintson a Done gombra.

Label Policy létrehozása

Ahhoz, hogy a Purview Information Protection scanner a korábban létrehozott Sensitivity Label-t használja, szükséges létrehozni egy Label Policy-t, majd hozzárendelni azt ahhoz a fiókhoz, amely a Purview Information Protection scanner szolgáltatást futtatja.

- Böngésszen a Microsoft Purview portálra a https://purview.microsoft.com/ címen, és jelentkezzen be Tenant Admin jogosultsággal.

- A bal oldali navigációs sávban kattintson a Solutions menüpontra.

- A Solutions navigációs panelen kattintson az Information Protection lehetőségre.

- Az Information Protection megoldás-kártyán kattintson a Sensitivity labels menüpontra.

- A Sensitivity labels oldalon kattintson a korábban létrehozott címkére, AutoDiscoveryLabel.

- Az AutoDiscoveryLabel felugró panelen kattintson a … (Ellipsis) gombra, majd válassza a Publish label lehetőséget.

- A Choose Sensitivity labels to publish oldalon, a Sensitivity labels to publish mező alatt ellenőrizze, hogy az AutoDiscoveryLabel szerepel a listában.

- Kattintson a Next gombra.

- Az Assign admin units oldalon kattintson a Next gombra.

- A Publish to users and groups oldalon kattintson az Edit gombra az All users and groups mellett.

- A Scope for users and groups felugró panelen válassza a Specific users and groups lehetőséget.

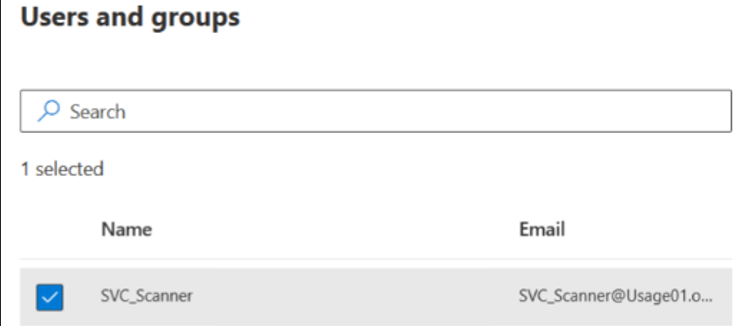

- Kattintson a +Include users and groups gombra.

- A Choose users and groups oldalon keresse meg és válassza ki a Purview Information Protection scanner service account-ot.

Javasoljuk, hogy a házirendet kizárólag a Purview Information Protection scanner szolgáltatásfiókjához rendelje hozzá; az <all users> alapbeállítás használata hatással lehet a Microsoft 365 alkalmazásokra, mivel engedélyezné a beépített címkézési funkciókat minden végfelhasználó számára.

- Kattintson a Done gombra.

- A Scope for users and groups oldalon kattintson a Done gombra.

- Kattintson a Next gombra.

- A Policy settings oldalon engedélyezze a Require users to apply a label to their emails and documents beállítást, és hagyja az összes többi opciót inaktívan.

- Kattintson a Next gombra.

- A Default settings for documents oldalon ellenőrizze, hogy a Default label mező None értéken áll.

- Kattintson a Next gombra.

- A Default settings for emails oldalon állítsa a Default label értékét None-ra.

- Hagyja bekapcsolva a Require users to apply a label to their emails beállítást (alapértelmezett beállítás).

- Hagyja kikapcsolva az Email inherits highest priority label from attachment beállítást (alapértelmezett beállítás).

- Kattintson a Next gombra.

- A Default settings for meetings and calendar events oldalon állítsa a Default label értékét None-ra.

- Hagyja kikapcsolva a Require users to apply a label to their meetings and calendar events beállítást (alapértelmezett beállítás).

- Kattintson a Next gombra.

- A Default settings for Fabric and Power BI content oldalon állítsa a Default label értékét None-ra.

- Kattintson a Next gombra.

- A Name your policy oldalon adja meg AutoDiscoveryPolicy nevet, és írjon be egy megfelelő leírást.

- Kattintson a Next gombra.

- Kattintson a Submit gombra.

- Kattintson a Done gombra.

A Purview Information Protection scanner service account konfigurálása – feltételei

- A helyszíni Active Directory szinkronizálva van a Microsoft Entra ID-val.

- A Windows Server, amelyen a Purview Information Protection scanner fut, csatlakoztatva van a tartományhoz.

- A helyszíni fájlszerverek és a SharePoint Serverek csatlakoztatva vannak a tartományhoz.

- Ellenőrizze, hogy a fiók szinkronizálva van-e az Azure Active Directory-val.

- Adjon log on locally jogosultságot a service account-nak azon a kiszolgálón, ahol a Purview Information Protection scanner telepítésre kerül.

- Adjon log on as a service jogosultságot a service account-nak.

- Adjon Read jogosultságot a fájlmegosztásokhoz vagy helyi fájlokhoz, amelyeket a Purview Information Protection scanner ellenőrizni fog.

- Adjon Read jogosultságot azokhoz a SharePoint dokumentumtárakhoz, amelyeket a Purview Information Protection scanner ellenőrizni fog.

A Purview Information Protection scanner konfigurációs adatbázisának telepítése – feltételei

A Purview Information Protection scanner igényel egy SQL Server adatbázist, hogy rögzíthesse az általa talált információkat a vizsgált adatforrásokban.

- Töltse le a Microsoft SQL Server 2016 (vagy magasabb) Express verzióját a Microsoft webhelyéről.

- Telepítse az SQL Servert a New SQL Server stand-alone installation or add features to an existing installation opció kiválasztásával.

- Fontos, hogy a svc_scanner user rendelkezzen dbadmin jogosultsággal.

A Purview Information Protection kliens telepítése

- Jelentkezzen be arra a szerverre, amely a Purview Information Protection scanner futtatásáért felel, a korábban létrehozott service account (SVC_Scanner) használatával.

- Töltse le a legújabb verziót a Microsoft Purview Information Protection client telepítőből a következő hivatkozásról. Download Microsoft Azure Information Protection from Official Microsoft Download Center

- Nyissa meg a letöltött futtatható fájlt a telepítési folyamat elindításához.

A Purview Information Protection scanner konfigurálása a Microsoft Purview portálon

Scanner cluster létrehozása

- Nyissa meg a Microsoft Purview portált a https://purview.microsoft.com/ címen, és jelentkezzen be „Tenant Admin” jogosultságokkal vagy olyan felhasználói fiókkal, amely tagja a Data Security Engagement csapatnak, és rendelkezik a megfelelő engedélyekkel.

- A bal oldali navigációs sávban kattintson a Settings lehetőségre.

- A Settings kártyán, a Solution settings alatt kattintson az Information protection lehetőségre.

- Az Information Protection beállítások oldalán kattintson az Information protection scanner lehetőségre.

- Az Information Protection beállítások oldalán található fülek közül válassza a Clusters fület.

- A Clusters fülön kattintson a + Add gombra.

- Adja meg a „ScannerCluster” nevet az új cluster számára.

- Kattintson a Save gombra.

Content Scan Job létrehozása

- Az Information Protection beállítások oldalán található fülek közül válassza a Content scan jobs fület.

- A Content scan jobs fülön kattintson a + Add gombra.

- Adja meg a „ScanJob” nevet az új Content scan job számára.

- A Cluster mező alatt válassza ki a korábban létrehozott „ScannerCluster” értéket a legördülő menüből.

- A Schedule mező alatt válassza az Always lehetőséget.

- Kapcsolja be a Enforce sensitivity labeling policy beállítást.

- A Default label mező alatt válassza a „Custom” beállítást.

- A Default label mező alatt válassza ki azt a címkét, amelyet alkalmazni szeretne.

- Kapcsolja be a Relabel files beállítást, ha használni szeretné ezt a funkciót.

- Mentse el a profilt.

Adattárak hozzáadása a Content scan jobhoz

- Az Information protection beállítások oldalán található fülek közül válassza a Content scan jobs fület.

- Kattintson a korábban létrehozott „ScanJob” elemre.

- A ScanJob felugró panelen válassza a Repositories fület.

- A Repositories fülön kattintson a + Add gombra.

- A Path mező alatt adja meg az adatforrás elérési útját:

- Hálózati megosztáshoz használja a következő formátumot: \\Server\Folder.

- SharePoint tárhoz használja a következő formátumot:

http://sharepoint.contoso.com/Shared%20Documents/Folder. - Helyi elérési úthoz használja a következő formátumot: C:\Folder.

- UNC elérési úthoz használja a következő formátumot: \\Server\Folder.

- Hagyjon minden más beállítást az alapértelmezett Content scan job default értéken.

- Kattintson a Save gombra.

- Ismételje meg a fenti lépéseket annyiszor, ahány további adattárat szeretne hozzáadni.

A Purview Information Protection scanner telepítése

- Jelentkezzen be arra a kiszolgálóra, amely futtatja a Purview Information Protection scanner szolgáltatást a korábban létrehozott service accounttal (SVC_Scanner).

- Nyisson meg egy Windows PowerShell munkamenetet a Run as an administrator lehetőséggel.

- Futtassa az Install-Scanner parancsot, megadva azt az SQL Server példányt, amelyen létrehozza a Purview Information Protection scanner adatbázisát, valamint adja meg a korábban létrehozott scanner profil nevét:

Install-Scanner -SqlServerInstance SCAN-01\SQLExpress -Cluster "ScannerCluster"

- Amikor a rendszer kéri, adja meg a scanner service account Active Directory hitelesítő adatait.

- A következő formátumot használja: <tartomány\felhasználónév>.

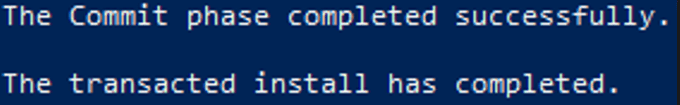

- Ellenőrizze, hogy a telepítés sikeresen befejeződött.

- Futtassa services.msc alkalmazást és ellnőrizze, hogy a Purview Information Protection scanner szolgáltatás telepítve van.

A Microsoft Entra token beszerzése a Purview Information Protection scanner számára

Egy Entra ID token szükséges ahhoz, hogy a Purview Information Protection scanner hitelesíteni tudjon az Azure Information Protection szolgáltatás felé, így a scanner interakció nélkül tud futni.

- Nyissa meg a Microsoft Azure portált a https://portal.azure.com címen, és jelentkezzen be Tenant Admin jogosultsággal vagy olyan felhasználói fiókkal, amely megkapta a megfelelő engedélyeket.

- Navigáljon a Microsoft Entra ID oldalra úgy, hogy beírja az „Entra ID” kifejezést a resources, services, and docs keresőmezőbe, majd válassza ki a Microsoft Entra ID elemet.

- A bal oldali menüben, az App registrations alatt, kattintson az App registrations lehetőségre.

- Kattintson a +New registration gombra.

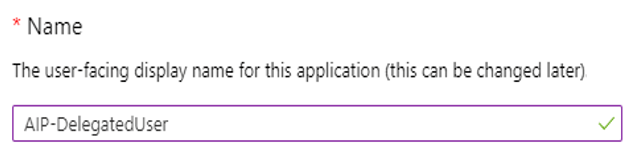

- A Register an application oldalon, a Name mező alatt adja meg az „AIP-DelegatedUser” nevet.

- A Supported account types mező alatt válassza az Accounts in this organizational directory only (Contoso only – Single tenant) lehetőséget.

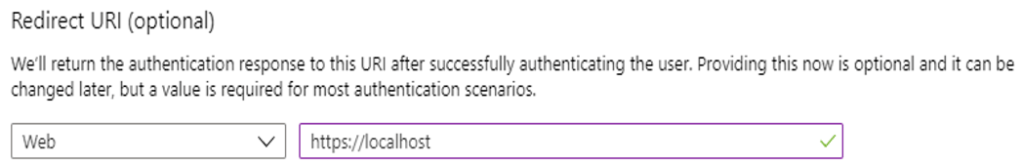

- A Redirect URI (optional) mező alatt válassza a Web opciót, majd írja be a https://localhost címet.

- Kattintson a Register gombra.

- Az AIP-DelegatedUser oldalon másolja ki az Application (client) ID értékét. Ezt az értéket az AppId paraméterhez fogjuk használni a Set-AIPAuthentication cmdlet futtatásakor. Illessze be és mentse el az értéket későbbi használatra.

- A bal oldali menüben, a Manage alatt kattintson a Certificates & Secrets lehetőségre.

- Az AIP-DelegatedUser | Certificates & secrets oldalon, a Client secrets szakaszban kattintson a +New client secret gombra.

- Az Add a client secret felugró ablakban, a Description mezőnél írja be, hogy Azure Information Protection unified labeling client.

- Az Expires mezőnél válassza a 365 days (12 Months) lehetőséget.

- Kattintson az Add gombra.

- Az AIP-DelegatedUser | Certificates & secrets oldalon másolja ki a Value alatt látható karakterláncot. Mentse el az értéket későbbi használatra.

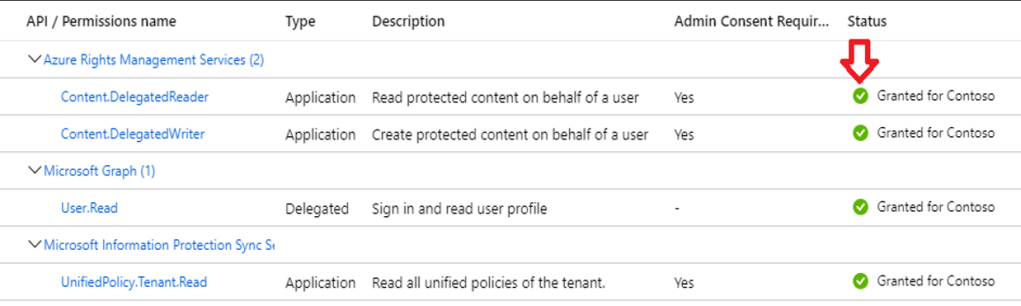

- A bal oldali menüben, a Manage alatt kattintson a API permissions lehetőségre.

- Az AIP-DelegatedUser | API Permissions oldalon kattintson a +Add a permission gombra.

- Az Request API permissions oldalon, a Microsoft APIs fülön válassza az Azure Rights Management Services lehetőséget.

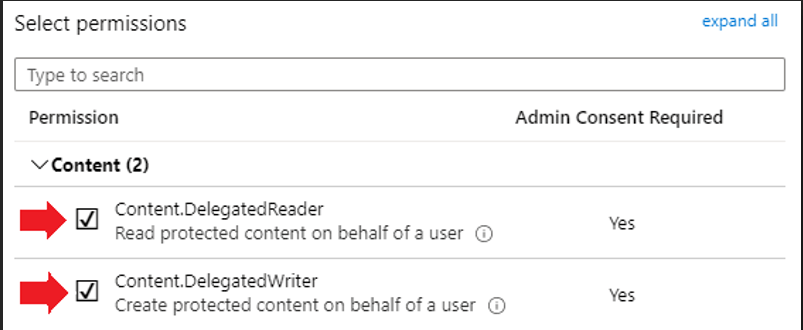

- Kattintson az Application permissions pontra.

- A Select permissions alatt jelölje be a Content.DelegatedReader és Content.DelegatedWriter lehetőségeket.

- Kattintson az Add permissions gombra.

- Az AIP-DelegatedUser | API Permissions oldalon kattintson ismét a +Add a permission gombra.

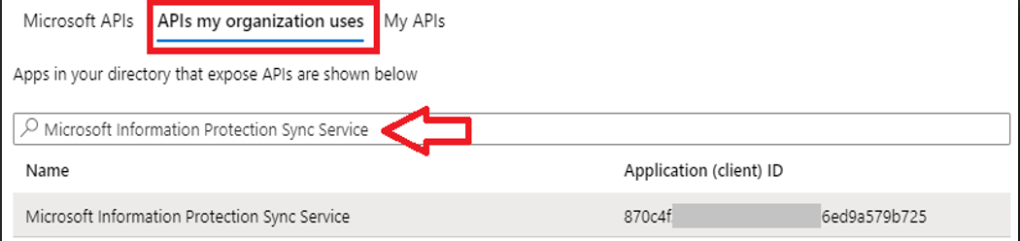

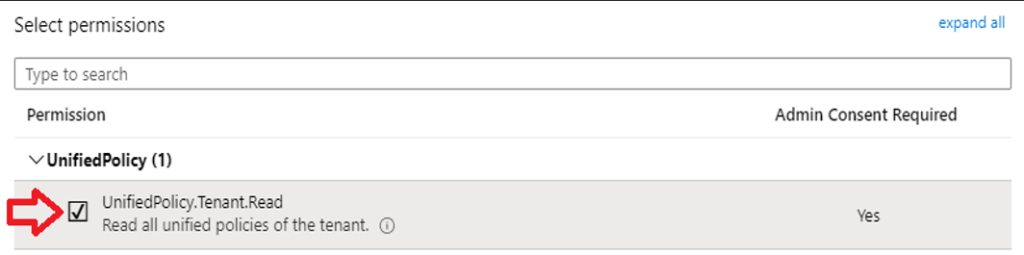

- A Request API permissions felugró ablakban válassza az APIs my organization uses fület.

- Az APIs my organization uses fülön keressen rá a Microsoft Information Protection Sync Service elemre.

- Kattintson a Microsoft Information Protection Sync Service elemre.

- Kattintson az Application Permissions lehetőségre.

- A UnifiedPolicy alatt válassza a UnifiedPolicy.Tenant.Read lehetőséget.

- Kattintson az Add permissions gombra.

- Az AIP-DelegatedUser | API Permissions oldalon kattintson a Grant admin consent for <tenant name> gombra.

- Kattintson a Yes gombra.

- Ellenőrizze, hogy a Status mező Granted for… értékre van állítva.

- Navigate to the Microsoft Entra ID úgy, hogy beírja az „Entra ID” kifejezést a resources, services, and docs keresőmezőbe, majd válassza a Microsoft Entra ID lehetőséget.

- Az Overview rész alatt másolja ki a Tenant ID melletti karakterláncot. Illessze be és mentse el az értéket későbbi használatra.

Az Azure AD token telepítése a scanner szerveren

- Jelentkezzen be arra a kiszolgálóra, amely futtatja a Purview Information Protection scanner szolgáltatást a korábban létrehozott service accounttal (SVC_Scanner).

- Nyisson meg egy Windows PowerShell munkamenetet a Run as an administrator lehetőséggel.

- Hozzon létre egy változót, amely tárolja a Purview Information Protection scanner által használt service account hitelesítő adatait:

$pscreds = Get-Credential "CONTOSO\SVC_Scanner"

- Futtassa a Set-Authentication cmdletet az OnBeHalfOf paraméterrel, megadva értékül a most létrehozott változót. Adja meg továbbá az app regisztráció értékeit, a tenant ID-t, valamint az Azure AD-ban lévő delegált felhasználói fiók nevét:

Set-Authentication `

-AppId "<Previously saved Application (client) ID >" `

-AppSecret "<Previously saved Client Secret Value >" `

-TenantId "<Previously saved TenantId>" `

-DelegatedUser SVC_Scanner@contoso.com `

-OnBehalfOf $pscreds

- Ellenőrizze a Set-Authentication cmdlet eredményét, amelynek a következőhöz hasonló üzenetet kell megjelenítenie:

Acquired access token on behalf of CONTOSO\SVC_Scanner.

- Futtassa a services.msc parancsot, és indítsa újra a Microsoft Purview Information Protection scanner szolgáltatást (ehhez a fióknak helyi rendszergazdai jogosultságokkal kell rendelkeznie).

Scanner nod és cluster ellenőrzése

- Nyissa meg a Microsoft Purview portált a https://purview.microsoft.com/ címen, és jelentkezzen be Tenant Admin jogosultsággal.

- Kattintson a Settings menüpontra.

- A Settings kártyán, a Solution settings alatt kattintson az Information protection lehetőségre.

- Az Information Protection beállítások oldalán kattintson az Information Protection scanner lehetőségre.

- Az Information protection beállítások oldalán található fülek közül válassza a Nodes fület.

- Ellenőrizze, hogy a scanner példány megjelenik, és a ScannerCluster értékhez van rendelve.

- A SCAN-01.contoso.com node esetében győződjön meg arról, hogy a Last seen időbélyeg friss, és nincsenek hibák a Content scan job status alatt.

A Purview Information Protection scanner ellenőrzési folyamatának elindítása

- Nyissa meg a Microsoft Purview portált a https://purview.microsoft.com/ címen, és jelentkezzen be Tenant Admin jogosultságokkal, vagy olyan felhasználói fiókkal, amely tagja a Data Security Engagement csapatának, és rendelkezik a megfelelő engedélyekkel.

- A bal oldali navigációs sávban kattintson a Settings lehetőségre.

- A Settings kártyán, a Solution settings alatt kattintson az Information protection lehetőségre.

- Az Information Protection beállítások oldalán kattintson az Information Protection scanner lehetőségre.

- Az Information protection beállítások oldalán található fülek közül válassza a Content scan jobs fület.

- Válassza ki a ScanJob-ot, majd kattintson a Scan now gombra.

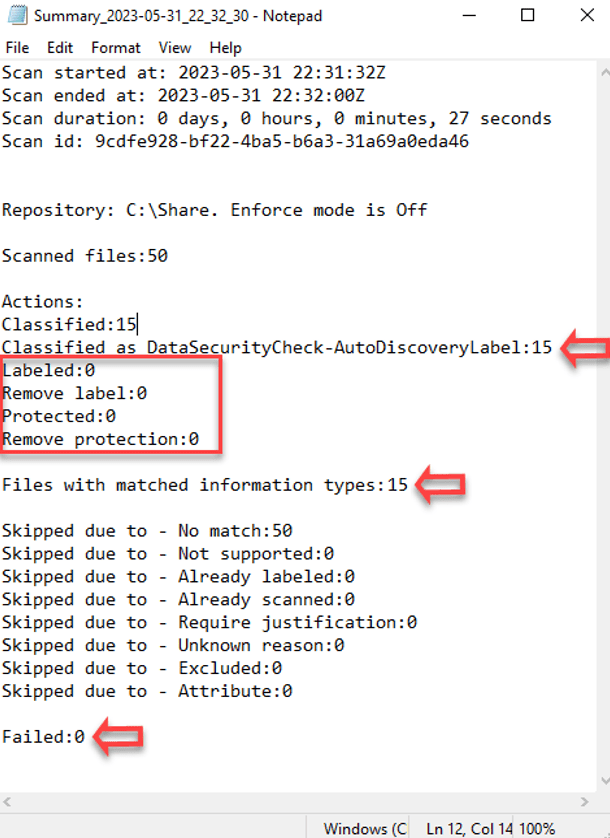

A Discovery naplók ellenőrzése

- Jelentkezzen be arra a kiszolgálóra, amelyen a Purview Information Protection scanner fut a korábban létrehozott service accounttal (SVC_Scanner).

- Nyissa meg a File explorer-t, és navigáljon a következő könyvtárba:

%localappdata%\Microsoft\MSIP\Scanner\Reports

- Nyissa meg a DetailedReport_YYYY-MM-DD_UU_MM_SS.csv fájlt, vizsgálja át a tartalmát.

- Keresse meg azoknak a tesztfájloknak a fájlnevét, amelyeket korábban hozzáadott a vizsgált könyvtárhoz.

- Ellenőrizze a sikeres osztályozást.

Leave a comment