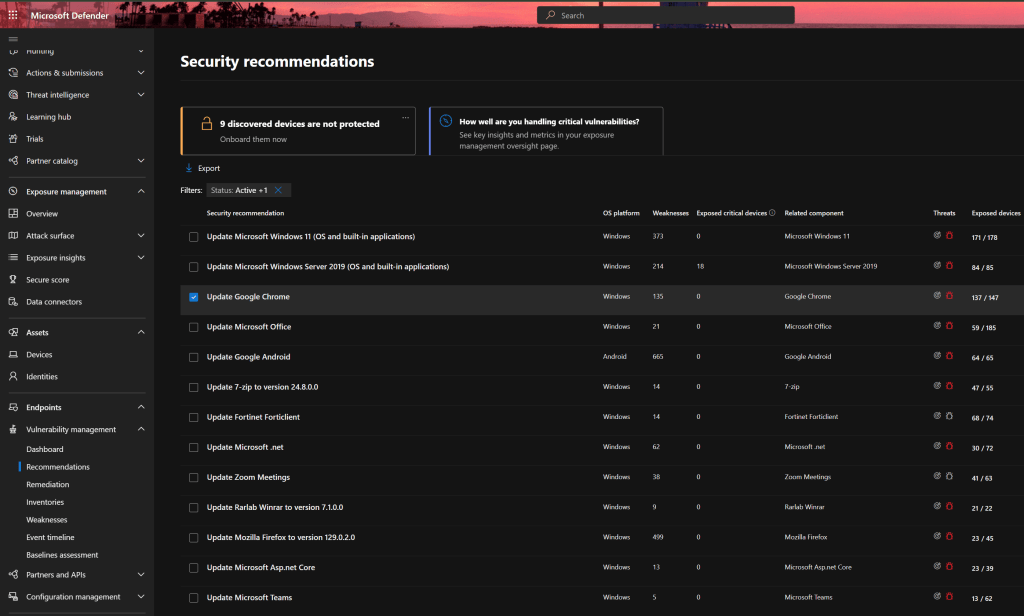

A Microsoft Defender for Endpoint segítségével lehetőségünk van tiltani adott app verziót. Így csökkenthetjük a támadási felületeket a szervezeten belül. Az applikáció patch management fontos építő eleme a infrastruktúrának, de vannak alkalmazások amelyek frissítését az IT nem tudja kezelni. Ilyenkor jól jöhet egy report azokról az alkalmazásokról amik ismert sérülékenységekkel rendelkeznek és jelen vannak a klienseken. A Microsoft Defender Security Recommendations szekcióban találunk ezekről az alkalmazásokról információt.

Az itt található ajánlásokat érdemes minden cégnek átnéznie időnként! A screenshoton nem látszik, de itt egyébként nem csak alkalmazásokkal kapcsolatban vannak ajánlások hanem konfigurációs ajánlások is találhatóak. Ebben a cikkben ezeket nem mutatom be, majd egy másik post keretein belül térek ezekre ki.

Konfiguráció

Ebben a bejegyzésben a Google Chrome azon verzióit fogom tiltani a kliens gépeken melyek ismert és kritikus sérülékenységgel rendelkeznek.

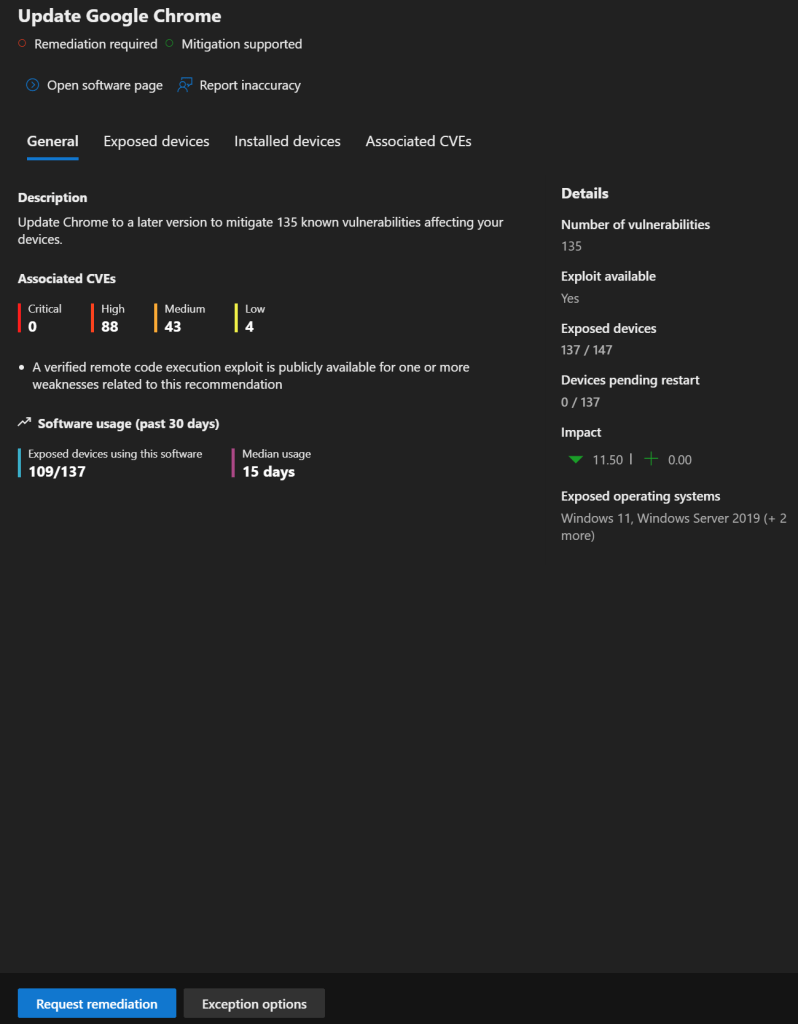

A kezelni kívánt alkalmazásra kattintva kapunk egy összefoglaló képernyőt:

A “General” fülön betekintést kapunk, a CVE-k számáról és kritikusságáról, hogy hány eszköz van kitéve ezeknek a CVE-knek, és a Score impactról.

A képernyő alján található 2 gomb:

- Request Remediation : Itt tudunk “jegyet” feladni az MDM csapatnak SoC-os ként, hogy implementálják a javítást és itt tudjuk tiltani is a sérülékeny verziók használatát. Mivel ez a cikk csak az alkalmazások tiltásáról szól, ezért most nem megyek bele a “jegy” témakörbe, erről a Security Recomendations-ről szóló cikkemben olvashattok bővebben. (Coming Soon)

- Exception options: Abban az esetben ha tudomásul vettük az ajánlást és nem szeretnénk vele folglalkozni, itt tudjuk elfogadni a kitettséget.

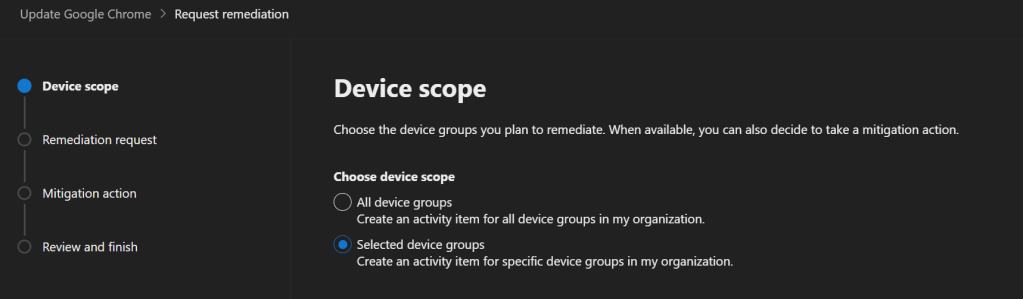

Request Remediation

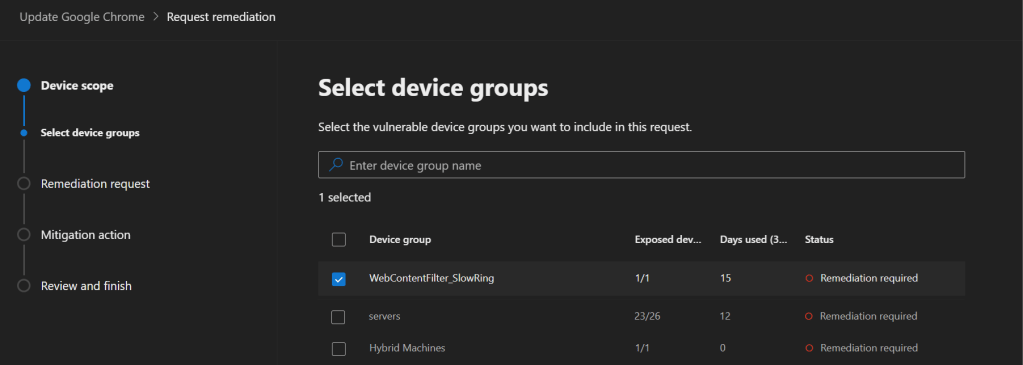

A “Request Remediation” gombra kattintva első körben el kell döntenünk, hogy mely eszköz csoporton szeretnénk alkalmazni a sérülékeny verziók tiltását:

Akik Business Prémium licensel rendelkeznek, nincs lehetőségük eszköz csoportokat létrehozni a Defenderben, így náluk ez az opció lehet nem elérhető!

A Remediation request résznél lehetőségünk van a már említett jegy létrehozására az Intune-ban, illetve meghatározni az implementáció határidejét.

A következő lépés a Mitigation action kiválasztása. Lehetőségünk van “Warn” és “Block” értékeket megadni.

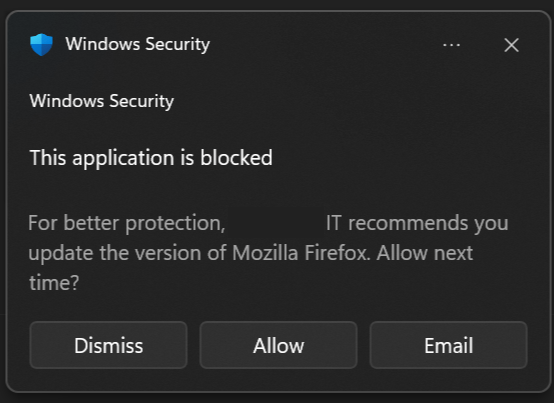

- Warn: A felhasználó figyelmeztetést kap az alkalmazás indításakor, hogy frissítse az alkalmazást, de lehetősége van figyelmen kívül hagyni a figyelmeztetést.

- Block: A felhasználónak nincs lehetősége figyelmen kívül hagyni a figyelmeztetést / tiltást. Ebben az esetben készülnünk egy akciótervvel, hogy hogyan is fogjuk az érintett klienseken frissíteni a tiltott verziót.

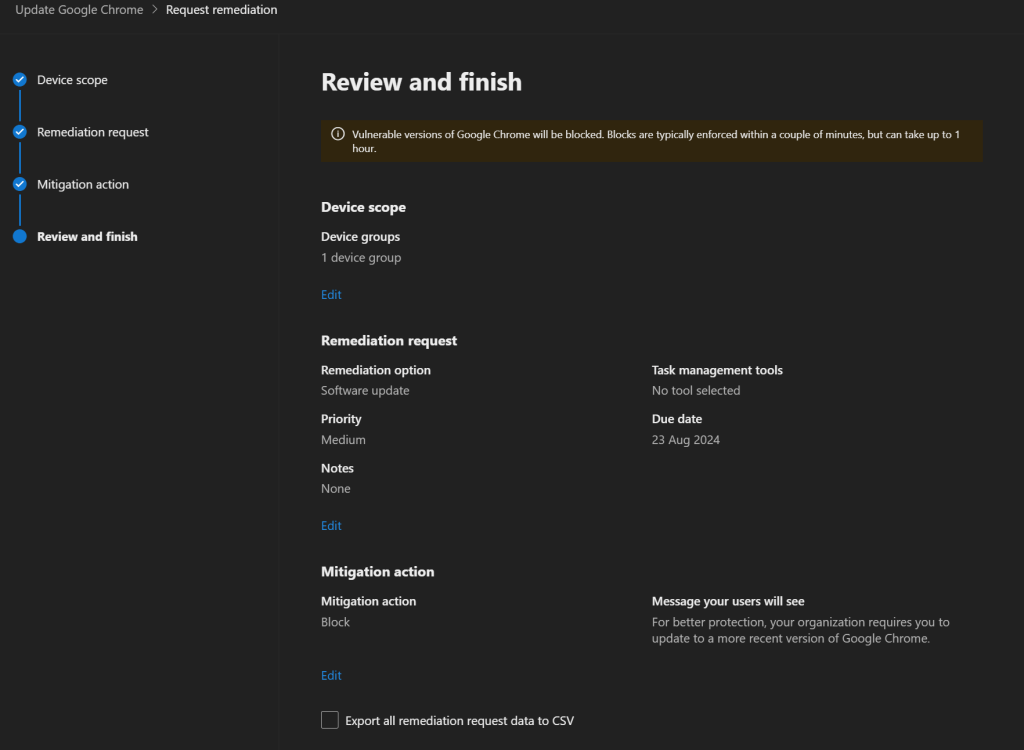

A remediation request létrehozása végén a szokásos összefoglaló képernyőt kapjuk:

Reporting

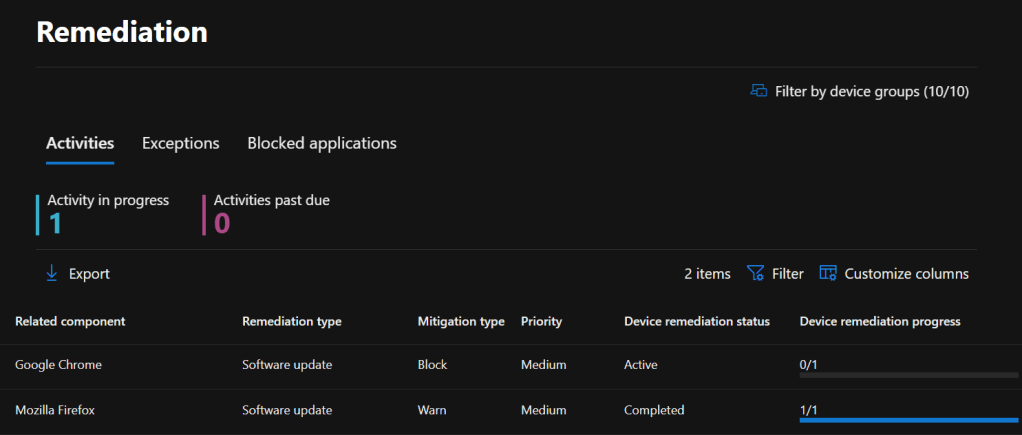

A “Vulnerability management” alatt található “Remediation” menüre kattintva tudjuk megtekinteni a “Remediation Activity progress”-t és a “Blocked applications” listát.:

- “Activites” szekcióban nyomon tudjuk követni, hogy a sérülékenységnek kitett gépeken a frissítés megtörtént-e, hogy ki hozta létre a kérést stb..

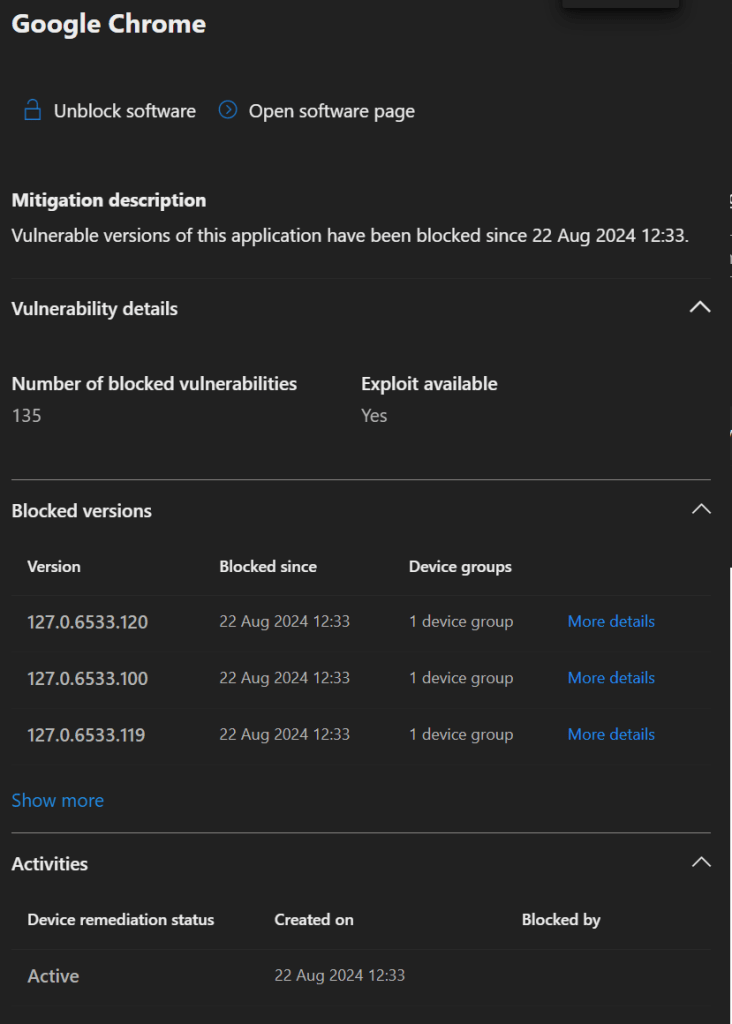

- “Blocked applications” szekcióban az alkamzásra kattintva kapunk egy összegzést, hogy pontosan melyik verziót mikor és melyik eszköz csoporton tiltottuk:

Mint mindig, most is érdemes tesztelni, tesztelni és tesztelni a feature-t mielőtt az egész cégre érvényesítjük a beállításokat!

Leave a comment