Hogyan tudja az IT korlátozni egy adott alkalmazás használatát a klienseken ha a felhasználók local adminok a gépeiken? AppLocker segítségével képesek vagyunk tiltani a felhasználók számára adott verzió használatát, verziótól függetlenül az alkalmazásokat de akár “Publisher” szinten is tudjuk tiltani a kívánt alkalmazásokat.

Ebben a cikkben magát az alkalmazás tiltását fogom bemutatni verziótól függetlenül. Abban az esetben ha egy bizonyos app verziót szeretnénk csak tiltani arra más megközelítést ajánlok, erről itt olvashatsz bővebben: LINK

Konfiguráció

Az Intune policy létrehozásához szükségünk vagy egy XML formátumban definiált AppLocker policyra és egy Oma-URI-ra.

XML létrehozása

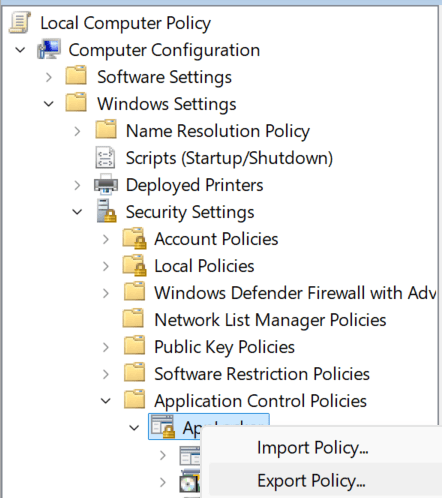

Nyissuk meg a Group Policy Editort a gépünkön, ugyanis itt tudjuk lokálisan létrehozni a szükséges konfigot.

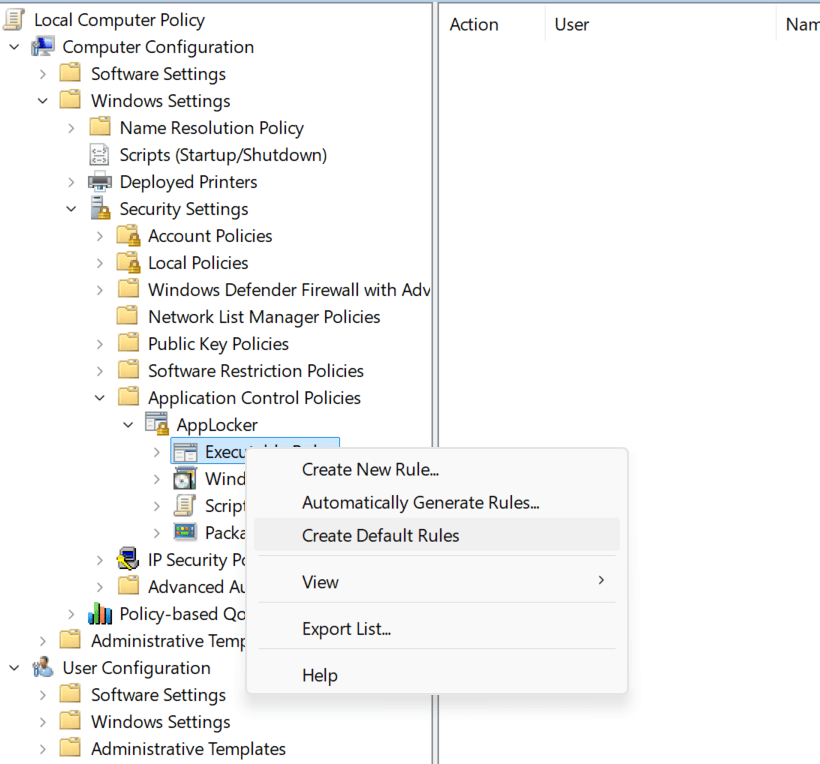

Első lépés, hogy létre kell hoznunk a “Default Rule”-okat. Ezt a Computer Configuration -> Windows Settings -> Security Settings -> Application Control Policies ->AppLocker -> Executable Rules menüre kattintva tudjuk megtenni.

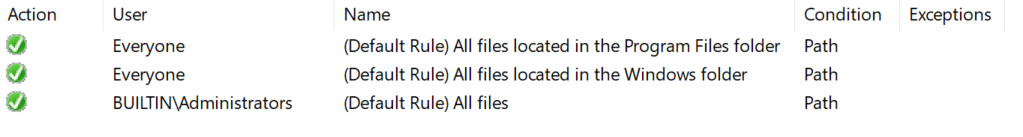

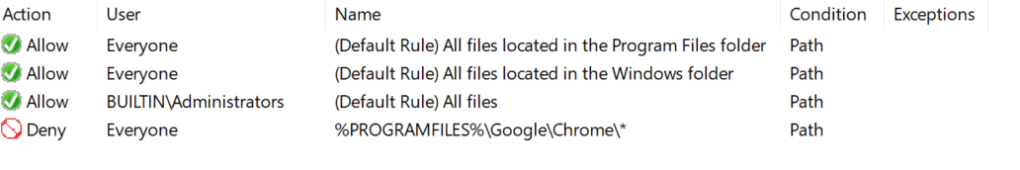

Létrehozás után ezt a 3 rule-t kell, hogy lássuk:

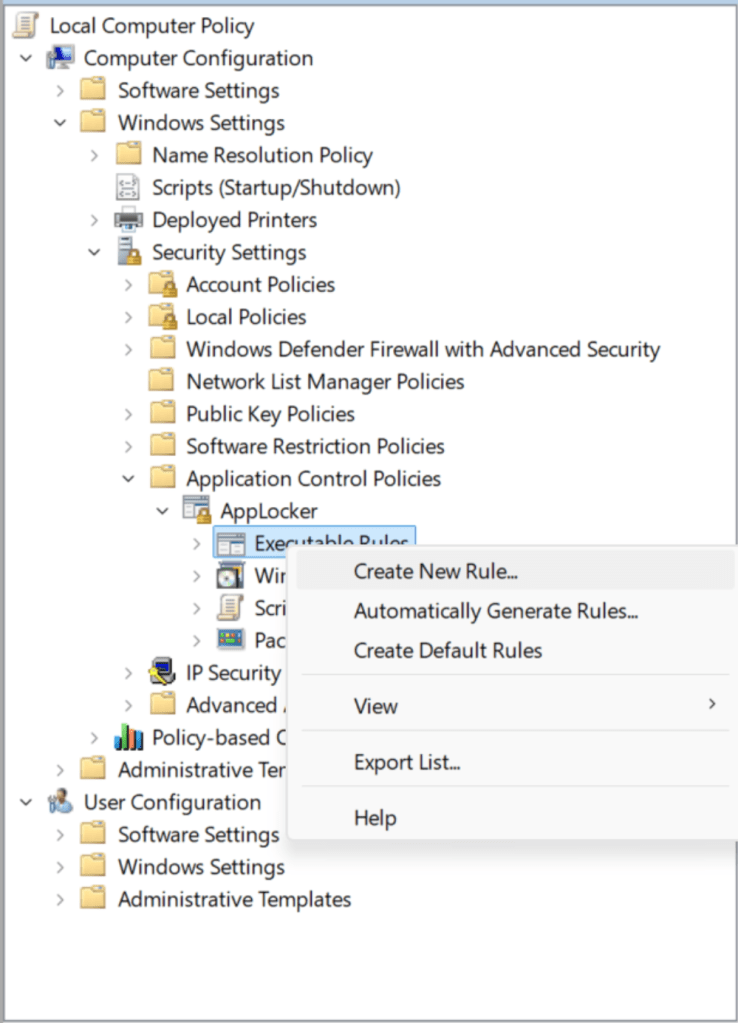

A következő lépésben a tiltani kívánt alkalmazást fogjuk definiálni, ehhez hozzunk létre egy új rule-t :

Mivel tiltani szeretnénk ezért ez egy deny rule lesz:

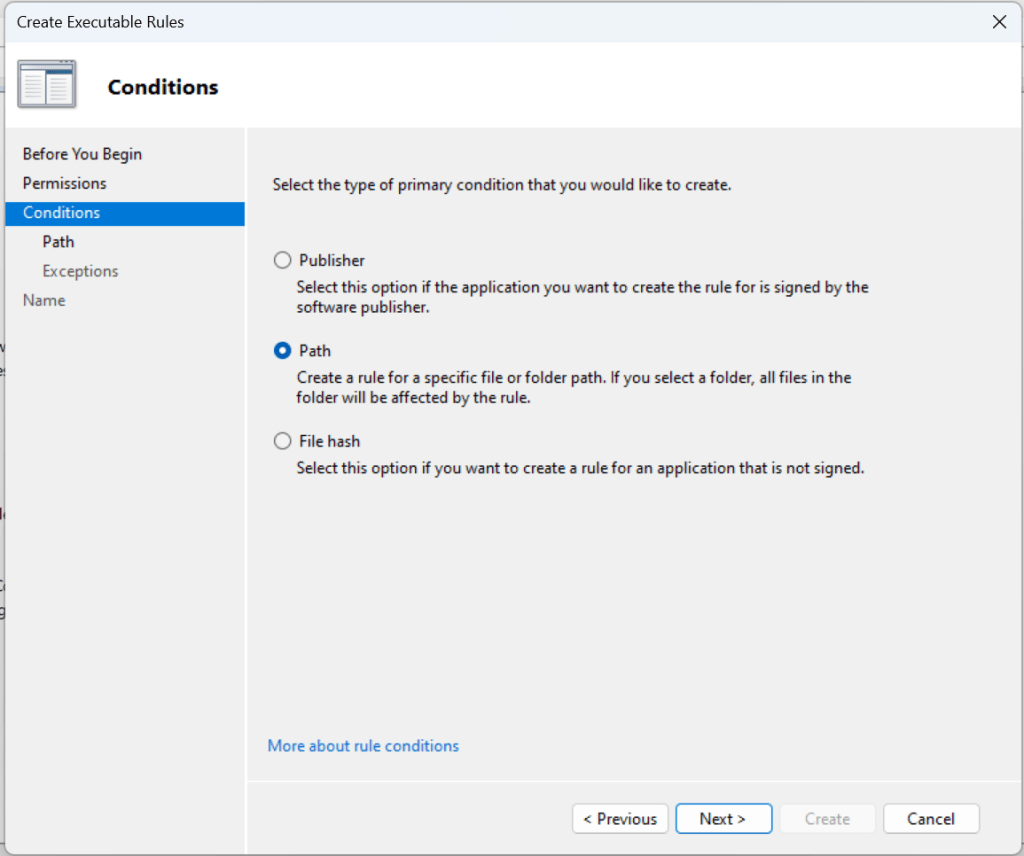

A következő lépésnél el kell döntenünk, hogy mi alapján szeretnénk tiltnai az alkalmazást:

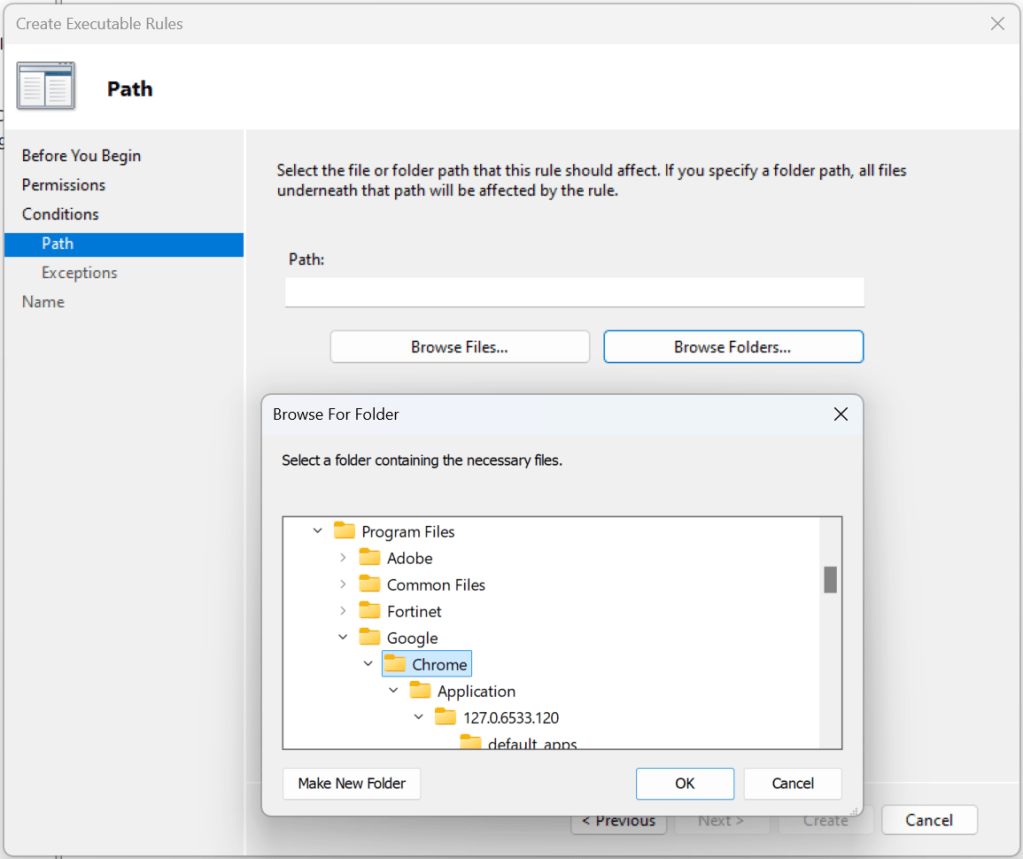

Ebben a példában a Chrome használatát fogom tiltani, verziótól függetlenül ezért a “Path” opciót választottam.

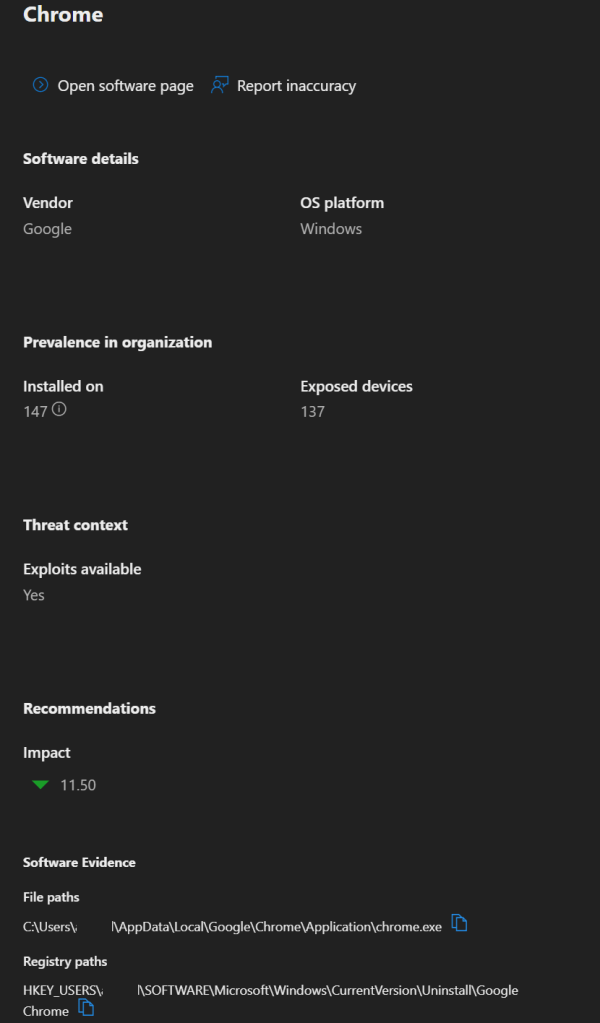

Az útvonal megadásában segítséget nyújthat a Defender ahol az Inventories szekcióban megtalálunk minden applikációt ami a klienseken telepítve van, innen könnyedén ki tudjuk nyerni az útvonalat:

Ha pedig az adott alkalmazás telepítve van a gépedre akkor ki is tudod tallózni:

Lehetőség van explicit az exe-t tiltani, de akár az egész mappát is tilthatjuk.

Mentés után 4 rule-t fogunk látni a Group Policy Editorban:

A szükséges xml kinyeréséhez exportáljuk ezt a 4 rule-t:

Nyissuk meg az xml file-t:

<AppLockerPolicy Version="1">

<RuleCollection Type="Exe" EnforcementMode="NotConfigured">

<FilePathRule Id="921cc481-6e17-4653-8f75-050b80acca20" Name="(Default Rule) All files located in the Program Files folder" Description="Allows members of the Everyone group to run applications that are located in the Program Files folder." UserOrGroupSid="S-1-1-0" Action="Allow">

<Conditions>

<FilePathCondition Path="%PROGRAMFILES%\*" />

</Conditions>

</FilePathRule>

<FilePathRule Id="a61c8b2c-a319-4cd0-9690-d2177cad7b51" Name="(Default Rule) All files located in the Windows folder" Description="Allows members of the Everyone group to run applications that are located in the Windows folder." UserOrGroupSid="S-1-1-0" Action="Allow">

<Conditions>

<FilePathCondition Path="%WINDIR%\*" />

</Conditions>

</FilePathRule>

<FilePathRule Id="fd686d83-a829-4351-8ff4-27c7de5755d2" Name="(Default Rule) All files" Description="Allows members of the local Administrators group to run all applications." UserOrGroupSid="S-1-5-32-544" Action="Allow">

<Conditions>

<FilePathCondition Path="*" />

</Conditions>

</FilePathRule>

<FilePathRule Id="abd69c2d-9847-4208-bdcf-0e0a710b546e" Name="%PROGRAMFILES%\Google\Chrome\*" Description="" UserOrGroupSid="S-1-1-0" Action="Deny">

<Conditions>

<FilePathCondition Path="%PROGRAMFILES%\Google\Chrome\*" />

</Conditions>

</FilePathRule>

</RuleCollection>

<RuleCollection Type="Msi" EnforcementMode="NotConfigured" />

<RuleCollection Type="Script" EnforcementMode="NotConfigured" />

<RuleCollection Type="Dll" EnforcementMode="NotConfigured" />

<RuleCollection Type="Appx" EnforcementMode="NotConfigured" />

</AppLockerPolicy>Az XML 2. sorában látszik, hogy nincsen bekapcsolva az enforcement:

<RuleCollection Type=”Exe” EnforcementMode=”NotConfigured“>

Módosítsuk a “NotConfigured” értéket “Enabled” -re

<RuleCollection Type=”Exe” EnforcementMode=”Enabled“>

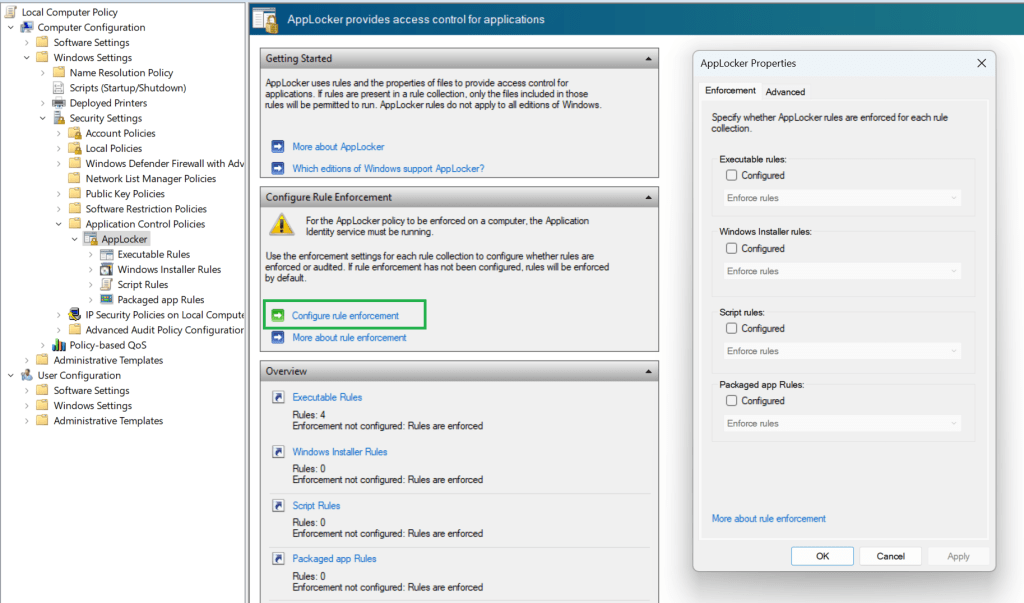

Az Enforcement beállításokat egyébként a Group Policy manager-ben az “AppLocker” menüre kattintva tudjuk ellenőrizni a “Configure rule enforcement” alatt.:

Másoljuk ki az XML-ből a RuleCollection szekciót, ez lesz az Intune policyban megadott String:

<RuleCollection Type="Exe" EnforcementMode="Enabled">

<FilePathRule Id="921cc481-6e17-4653-8f75-050b80acca20" Name="(Default Rule) All files located in the Program Files folder" Description="Allows members of the Everyone group to run applications that are located in the Program Files folder." UserOrGroupSid="S-1-1-0" Action="Allow">

<Conditions>

<FilePathCondition Path="%PROGRAMFILES%\*" />

</Conditions>

</FilePathRule>

<FilePathRule Id="a61c8b2c-a319-4cd0-9690-d2177cad7b51" Name="(Default Rule) All files located in the Windows folder" Description="Allows members of the Everyone group to run applications that are located in the Windows folder." UserOrGroupSid="S-1-1-0" Action="Allow">

<Conditions>

<FilePathCondition Path="%WINDIR%\*" />

</Conditions>

</FilePathRule>

<FilePathRule Id="fd686d83-a829-4351-8ff4-27c7de5755d2" Name="(Default Rule) All files" Description="Allows members of the local Administrators group to run all applications." UserOrGroupSid="S-1-5-32-544" Action="Allow">

<Conditions>

<FilePathCondition Path="*" />

</Conditions>

</FilePathRule>

<FilePathRule Id="abd69c2d-9847-4208-bdcf-0e0a710b546e" Name="%PROGRAMFILES%\Google\Chrome\*" Description="" UserOrGroupSid="S-1-1-0" Action="Deny">

<Conditions>

<FilePathCondition Path="%PROGRAMFILES%\Google\Chrome\*" />

</Conditions>

</FilePathRule>

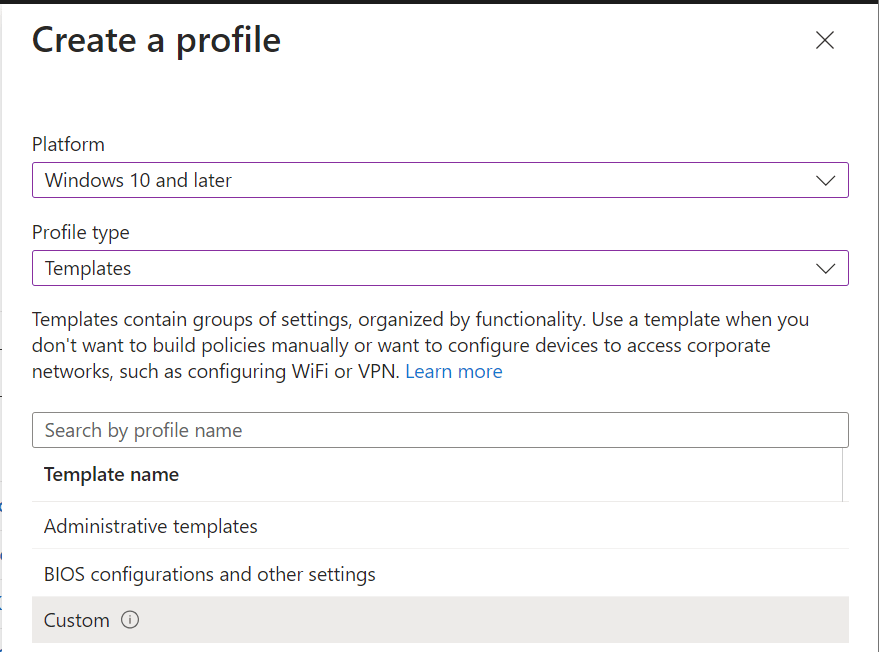

</RuleCollection>Hozzuk létre a policynkat az Intune-ban. Egy custom profile-ra lesz szükségünk:

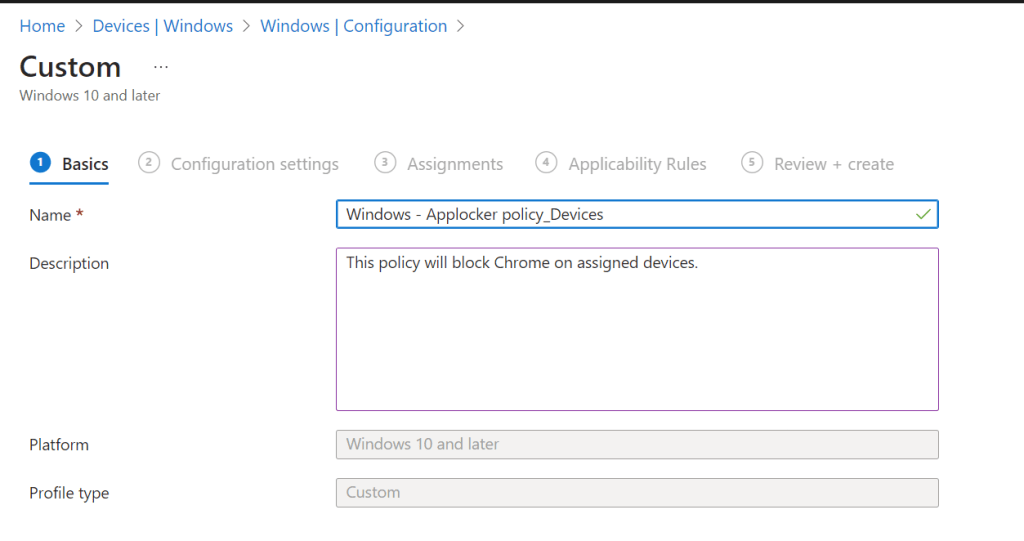

Adjunk valami beszédes nevet a policynak:

OMA-URI létrehozása

Mint a cikk elején is írtam, szükségünk van még egy OMA-URI-ra is. A következő módon épül fel az OMA-URI amit használni fogunk:

./Vendor/MSFT/AppLocker/ApplicationLaunchRestrictions/<RuleName>/EXE/Policy

A <RuleName> résznél adjunk meg egy tetszőleges nevet:

./Vendor/MSFT/AppLocker/ApplicationLaunchRestrictions/Applications/EXE/Policy

Másoljuk át a policyba az XML-t és az UMA-URI-t is, az XML-t “String” formátumban kell megadni:

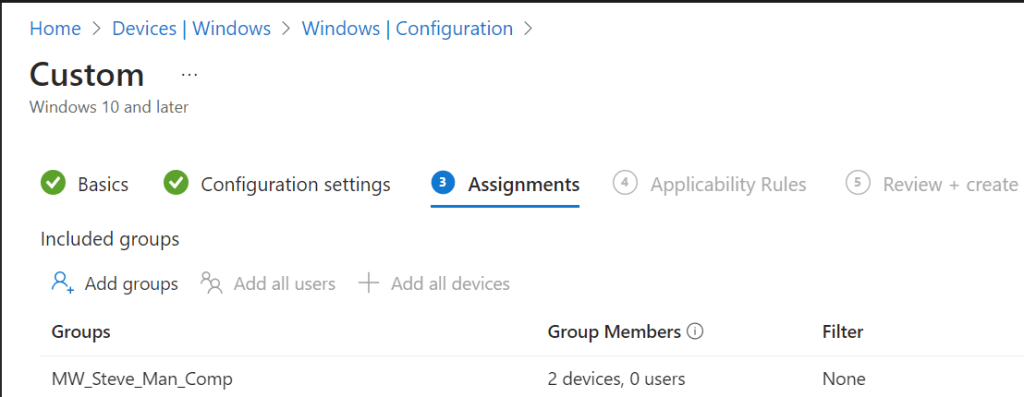

A policy készen is áll deploymentre, már csak assignolnunk kell a kívánt eszköz csoportra:

Felhasználói élmény

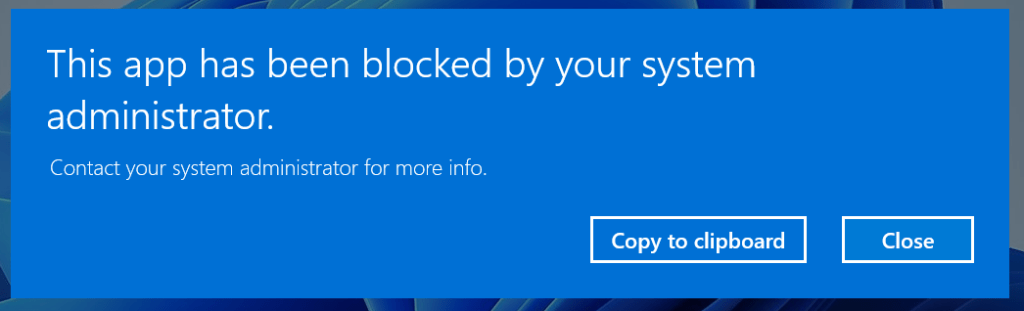

Ha a policyt sikeresen deployoltuk a kliensekre, akkor a felhasználók amikor a Chrome-ot indítják, ezt a képernyőt fogják látni:

Fontos!

Az imént létrehozott AppLocker policy segítségével nem csak a már telepített Chrome-ok használatát tiltjuk, de a telepítést és a törlést is hiszen mikor telepíteni akarjuk a Chrome-ot akkor a definiált mappát szeretné használni, törlésnél pedig a következő parancs fut le a háttérben:

"C:\Program Files\Google\Chrome\Application\127.0.6533.120\Installer\setup.exe" --uninstall --channel=stable --system-level --verbose-loggingEzért mindig érdemes átgondolni, hogy pontosan mit is szeretnénk és tesztelni, tesztelni és tesztelni….

Mielőtt tiltunk egy applikációt érdemes Defender-ben felmérni, hogy mely gépeken van telepítve, első körben törölni az adott aplikációt a kliensekről, és csak utána tiltani.

PowerUserek esetében persze ez az AppLocker policy sem gátolja meg az applikáció használatát, hiszen ha más path-re telepítí a felhasználó az appot már nem fogja blokkolni az AppLocker policy. Ilyenkor esetleg File hash alapján tudjuk tiltani az adott applikációt, de a File hash minden app verziónál eltérhet, így ez rengeteg figyelmet és munkát követel.

Leave a comment