Az Intune által kezelt gépek (Windows) esetében egy ideig csak azok tudtak Administrátor fiókkal belépni akik rendelkeztek a “Microsoft Entra Joined Devices Local Administrators” Azure role-al.

Ezt az Azure portálon tudjuk beállítani egyébként, a Devices szekcióban a Device settings menüben:

Az itt definiált adminok mikor belépnek a gépre nem kapnak meg semmilyen device / user policyt, így az ESP képernyőt sem kell megvárni.

Szép és jó ez a funkció, érdemes beállítani viszont mi van olyankor amikor valamilyen oknál fogva a felhasználónak kell kiadjuk a built-in admin fiók jelszavát, ami jelen esetben ismeretlen számunkra? Ilyenkor jön a LAPS!

A LAPS segítségével az Azure AD-ban tudjuk tárolni a Windows-os klienseink local adminok jelszavait, tudjuk őket rotálni időszakosan és manuálisan is.

A feature használatához szükséges pár dolgot az Azure-ben és az Intune-ban is beállítani!

Konfiguráció

Első körben az Azure Portálon kapcsoljuk be a funkciót:

Szükségünk lesz egy Account protection policyra az Intune-ban, ahol a jelszóra vonatkozó beállításokat definiáljuk:

Backup Directory: Adjuk meg, hogy hol szeretnénk tárolni a local admin jelszavakat. Abban az esetben ha ezt a beállítást nem kezeljük, csak a kliensen fognak tárolódni a jelszavak.

Password Age Days: Adjuk meg, hogy milyen időközönként szeretnénk a jelszavakat forgatni a klienseken. Active Directory esetén a minimum 1 nap, míg Azure AD esetén 7 nap a minimum. 30 nap az alapértelmezett érték.

Administrator Account Name: Igény esetén adjuk meg, hogy mi legyen a local adminunk neve a klienseken.

Password Complexity: Definiáljuk a jelszó komplexitását, ha nem kezeljük ezt a beállítást akkor a “Large letters + small letters + numbers + special characters” komplexitást fogja használni alapértelmezetten a policy.

Password Length: Érdemes olyan jelszó hosszt megadni, amit még nem nehéz kezelni.

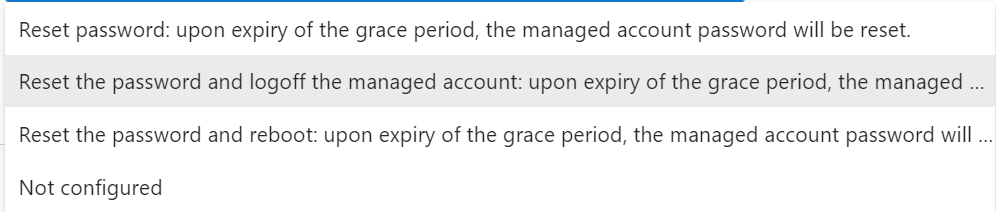

Post Authentication Actions: Itt tudjuk megadni, hogy mi történjen amikor lejár a jelszó, alapból reseteli a rendszer a jelszót, és kilépteti a usert aktív session esetében.

Post Authentication Reset Delay: Itt tudjuk megadni, hogy az utolsó login után mennyi időt várjon a rendszer a “Post Authentication Action” alkalmazása előtt, amolyan Grace period. Alapból 24 óra az érték ha nem konfiguráljuk ezt a beállítást.

Ha elmentettük a policyt, assignoljuk ki egy eszköz csoportra, és ellenőrizzük, hogy sikeresen érvénybe tudnak-e lépni a beállítások:

Minden policy-t érdemes egy szűkebb ring-en tesztelni először!

Szükséges jogosultságok

A local admin jelszavak kinyeréséhez szükségünk van egy Role-ra az Intune-ban, és egy Custom Role-ra az Azure-ben.

Intune Role:

Ezt a “Tenant administration” -“Roles” szekcióban tudjuk létrehozni.

Azure Custom Role:

Az Azure custom role-t pedig a “Microsoft Entra ID” – “Roles and administrators” menüben tudjuk létrehozni.

microsoft.directory/deviceLocalCredentials/password/read

microsoft.directory/deviceLocalCredentials/standard/read

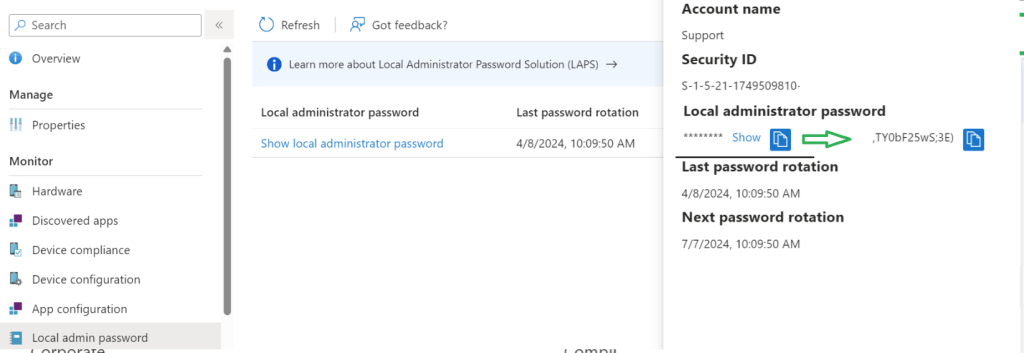

Miután mind a 2 role-t megadtuk a felhasználónknak, válasszunk ki egy eszközt az Intuneban amire assignoltuk a policyt, és menjünk a Local admin password menübe:

Miután használtuk az így megkapott jelszót, érdemes egy jelszó cserét végezni, ezt pedig a device actions menüben található “Rotate local admin password” segítségével tudjuk megtenni.

Leave a comment