Mit tegyünk, ha a felhasználók nem rendelkeznek local admin jogosultsággal, de használni szeretnének olyan programot amit minden esetben adminisztrátor jogosultsággal kell elindítani?

Jó hír, hogy van erre megoldás az Intune-ban! Az Endpoint Privilege Management (EPM)segítségével jogot adhatunk a felhasználóinknak adott alkalmazások telepítésére vagy admin jogosultsággal való futtatásához.

License

Intune P1-es licensen felül szükségünk van EPM addonra, vagy Intune P2-es addonra, hogy használni tudjuk a featuret. Bővebben erről itt olvashatsz: LINK

Konfiguráció

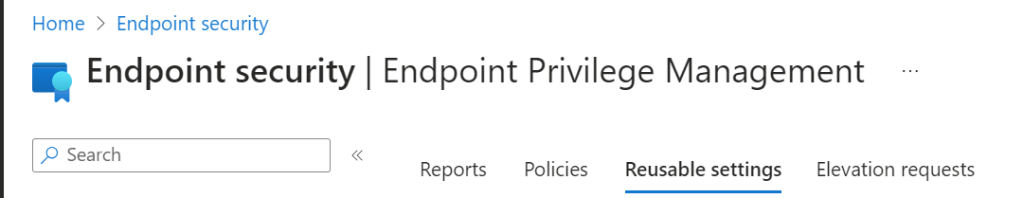

Két darab policyra lesz szükségünk amit azt Intune-ban az Endpoint Security – Endpoint Privilege Management szekcban tudunk létrehozuni.

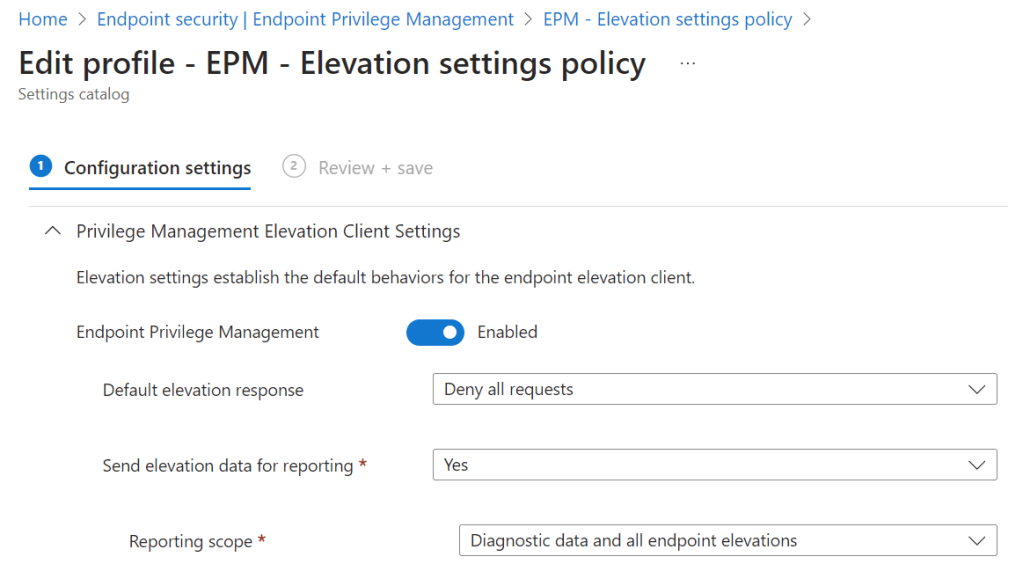

Elevation settings policy

Az Elevation settings policy segítségével tudjuk a feature-t a Windows-os klienseken bekapcsolni. Támogatott Windows verziók:

- Windows 11, version 23H2 (22631.2506 or later) with KB5031455

- Windows 11, version 22H2 (22621.2215 or later) with KB5029351

- Windows 11, version 21H2 (22000.2713 or later) with KB5034121

- Windows 10, version 22H2 (19045.3393 or later) with KB5030211

- Windows 10, version 21H2 (19044.3393 or later) with KB5030211

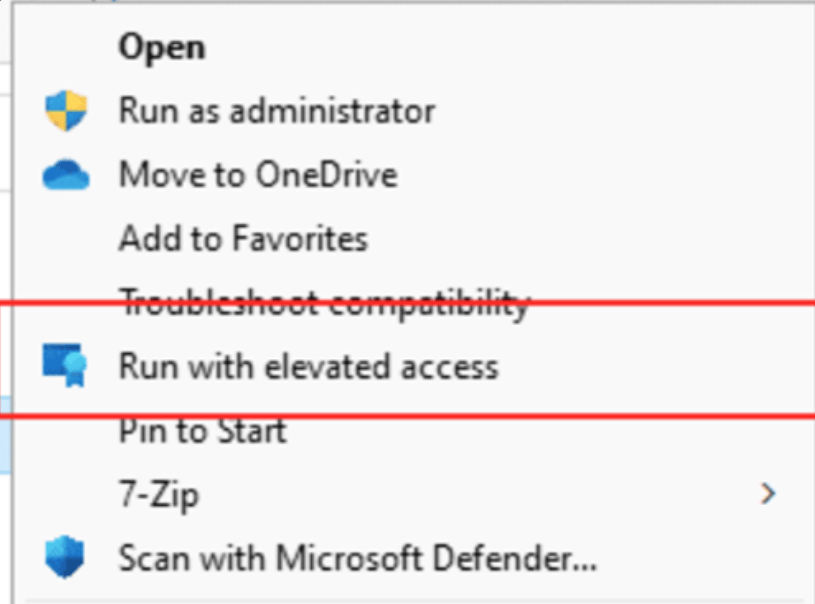

Endpoint Privilege Management: A csúszka aktiválásával kapcsoljuk be a featuret. Ez a klienseken a jobb klikk menüben fog manifesztálódni:

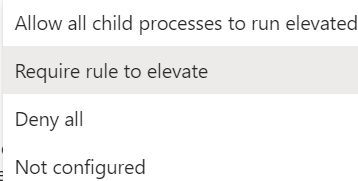

Default elevation response: Adjuk meg, hogy mi legyen az alapértelmezett válasz mikor a felhasználó emelt jogosultságot kér egy adott applikácó telepítésére/ futtatására. Deny all request esetében minden kérést elutasítunk kivéve azokat a kéréseket amik engedélyezett alkalmazások esetében történnek (Ezt a következő policyban fogjuk definiálni). Itt van még 3 másik lehetőségünk is:

Require user confirmation

Ha ezt választjuk, a felhasználó autómatikusan jogot kap a futtatásra, kérhetünk magyarázatot és/ vagy Windows authentikációt mielőtt a jogot megkapja. Ez picit értelmetlenné teszi a feature-t, de így tudjuk reportáltani, hogy ki mit és miért telepít vagy futtat admin mode-ban.

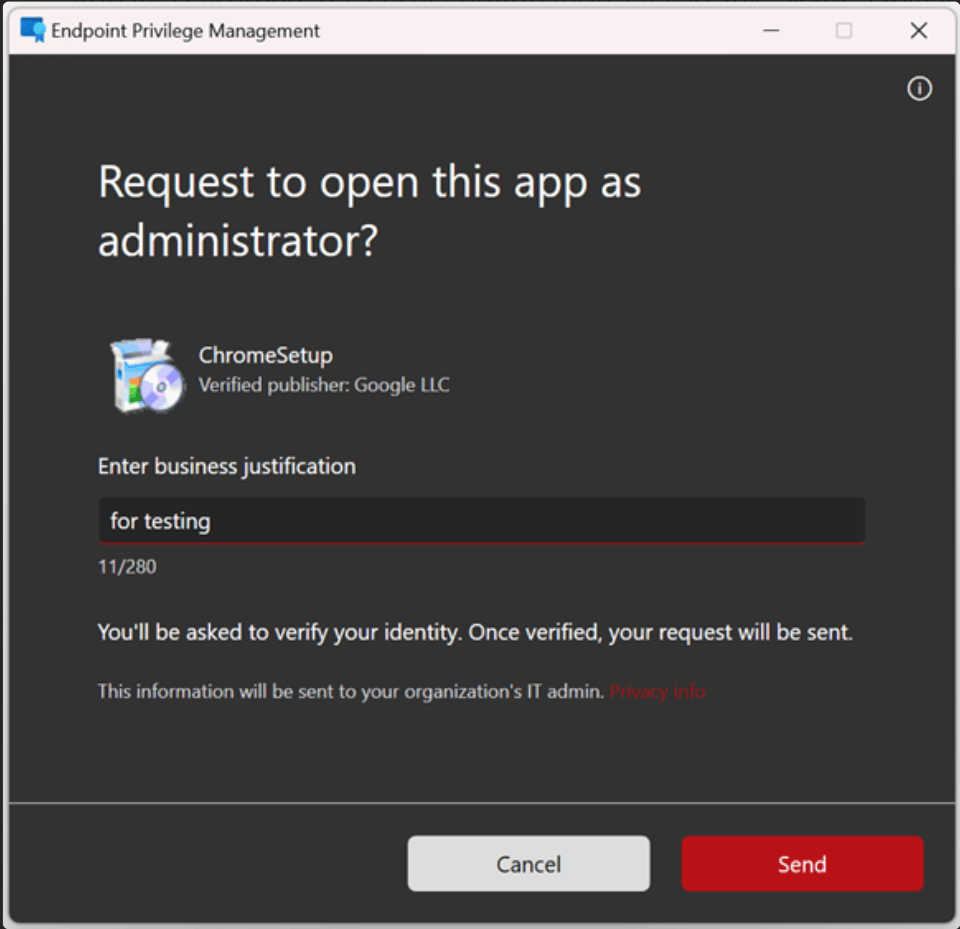

Require support approval

A Require support approval esetében az IT-n jóvá kell hagyják a kérést az Intune portálon keresztül, és csak utána kap jogot a felhasználó az adott program telepítésére vagy admin módban való futtatására.

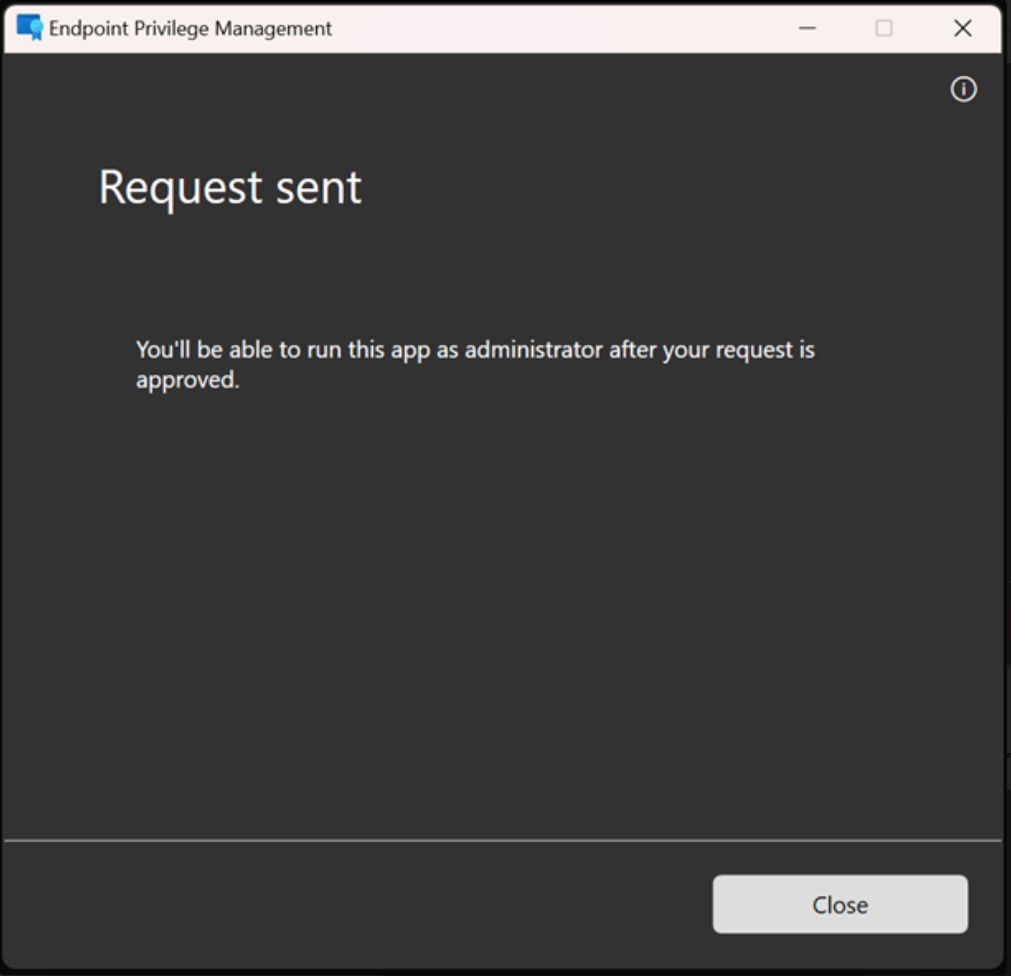

Felhasználói élmény:

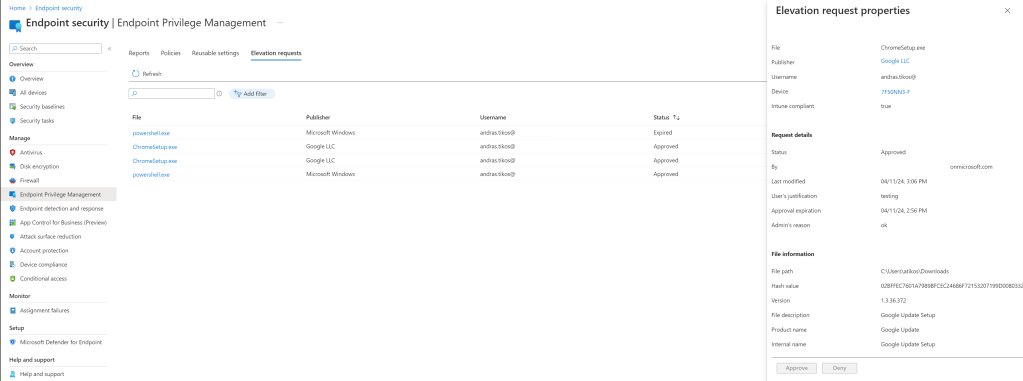

Admin élmény:

Miztán az IT-n jóvá lett hagyva a kérés, a felhasználó windows értesítés fomájában kap erről értesítést:

Minden jóváhagyás 24 óráig érvényes!

Elevation rules policy

Az elevation policyban tudjuk definiálni, hogy melyik alkalmazás futtatása esetében mi történjen.

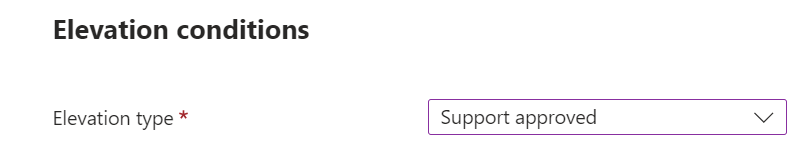

1. Lehetőségünk van adott alkalmazás futtatását autómatikusan elfogadtatni, így a felhasználónak mindig van joga az az egy alkalmazást admin módban futtatni. Ehhez állítsuk az “Elevation type” értékét “automatic”-ra:

Külön tudjuk kezelni a child processek-et is:

Szükségünk van a File Hash-re, hogy egyértelműen tudjuk azonosítani az engedélyezett telepítőket. Ezt PowerShell segítségével tudjuk kinyerni az adott exe file-ból. Parancs: Get-FileHash .\ChromeSetup.exe | Format-List

Fontos, hogy a hash-t mindig tartsuk frissen a policyban, új program verzió esetén ez válltozik!

2. Kérhetünk user validációt is a jogosultság autómatikus megadása során, itt megint a Business justification és/ vagy Windows autnehtication opciókkal találkozunk.

3. A support approval esetén, az IT-nak kell a kérést jóváhagyni az Intune Portálon keresztül.

Certek használata File-Hash helyett

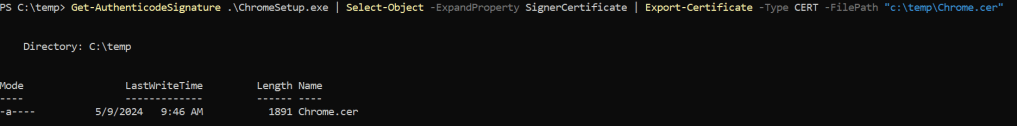

A cert-et színtén PowerShell segítségével tudjuk kinyerni a telepítőkből. Parancs:

Get-AuthenticodeSignature .\ChromeSetup.exe | Select-Object -ExpandProperty SignerCertificate | Export-Certificate -Type CERT -FilePath “c:\temp\Chrome.cer”

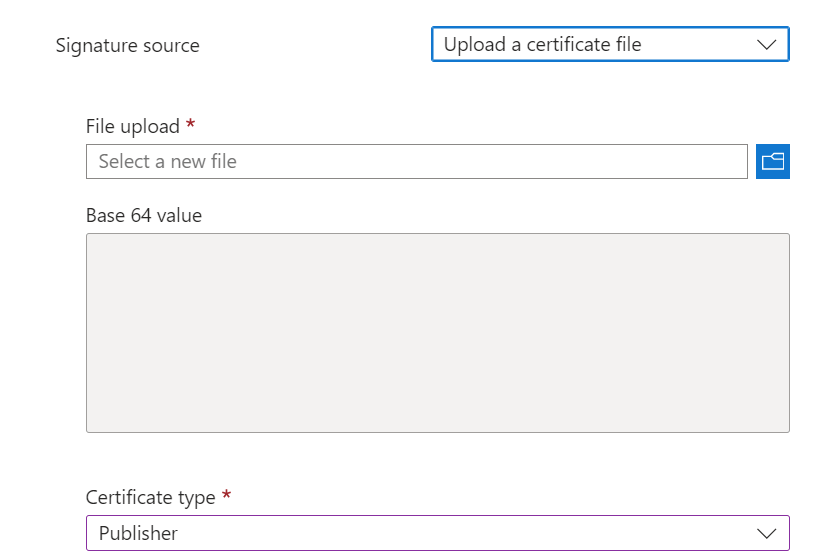

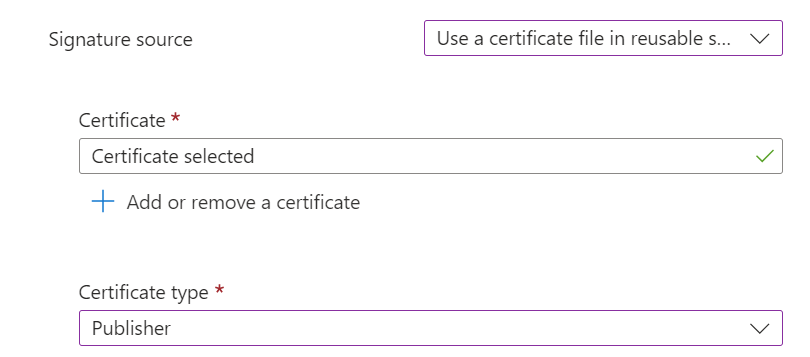

Az így kapott cert-et adjuk meg a policyban:

Tapasztalataim alapján a Certificate type-nál a Publisher-t kell választani, nekem valamiért a Certificate authority-val nem működik a cert felismerése.

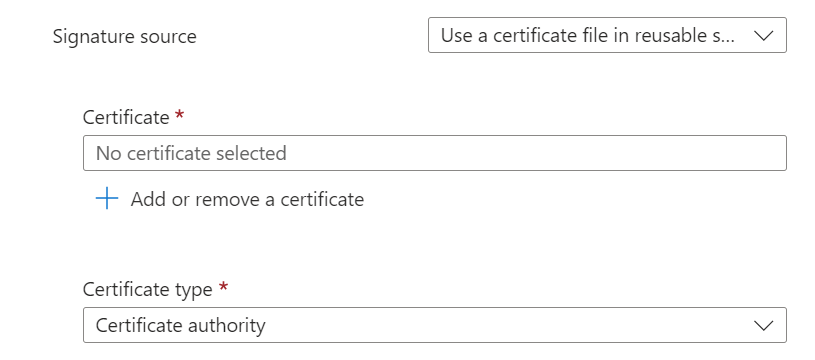

Abban esetben ha többször is használnánk egy adott certet, akkor érdemes a “Reusable settings” szekcióba feltölteni:

Figyeljünk arra, hogy ha a “Use a certificate file in reusable settings” opciót választjuk, itt is a Publishert adjuk meg a Certificate type-nál.

Miután elkészült mind a 2 policy, assignoljuk őket a szükséges teszt csoportokra!

EpmTools Powershell module

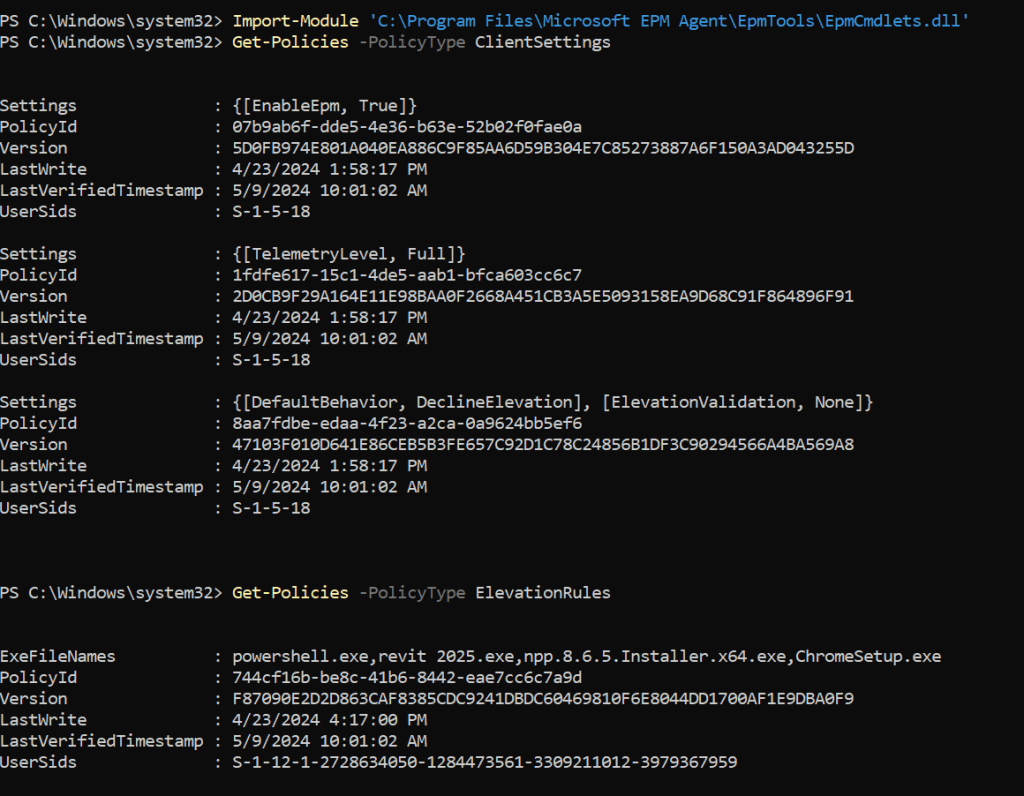

Debugolás esetén jól jön az EpmTools használata, ezt a következő parancs segítségével tudjuk meghívni PowerShell-ban:

Import-Module ‘C:\Program Files\Microsoft EPM Agent\EpmTools\EpmCmdlets.dll’

Get-Policies: ElevationRule-okat és a ClientSettings policykat tudjuk ezzel lekérni, így tudjuk ellenőrizni, hogy a kliensen milyen beállítások léptek érvénybe.

A modulról bővebben itt olvashatsz: LINK

Fontosabb limitációk

- Jelenleg csak a .exe file-ok támogatottak!

- Network lokáción lévő file-ok esetében nem használható a funkció, mindig másoljuk a telepítőt a kliensre.

A limitációkról bővebben itt olvashatsz: LINK

Leave a comment