Mint láttuk az eszköz enrollmentek során nem kihagyható lépés az Apple ID megadása, ezt két módon tudjuk kezelni.

- Minden kolléga számára kézzel létre hozunk az Apple Business Manager-ben (ABM) egy Managed Apple ID-t, ami extra IT munkát igényel. A felhasználónak még egy email + jelszó párosra kell ügyelnie, nem egy szerencsés megoldás ha több felhasználót is kezelünk. Az előbb leírtak miatt ezt nem is részletezem tovább, elég egyértelmű a felhasználók kezelése az Apple Business Managerben.

- A federált authentikáció konfigurálása után a felhasználók a céges email címükkel és jelszavukkal tudnak Apple eszközöket regisztrálni, így nem kell az IT-nak külön jelszavakat kiadni a Managed Apple ID-k mellé, sőt magukat a Managed Apple ID-kat sem kell külön létrehozniuk hiszen ez autómatikusan történik meg. Illetve amit érdemes kiemelni, hogy így MFA-t is kényszeríthetünk minden belépésnél a felhasználóktól Azure Conditional Access policyk segítségével!

- A federáció bekapcsolásához szükséges az Apple Business Manager-ben regisztrálni azokat a Domain címeket amiket a felhasználók használnak, authentikáció során. Több domaint is lehetőségünk van regisztrálni, és a contoso.com, partner.contoso.com és a contoso.onmicrosoft.com stb.. címek is regisztrálhatóak. A domain verifikációhoz szükséges a domain szolgáltatónál rögzíteni egy TXT rekordot ami így néz ki: apple-domain-verification=Snr8ewKdOGt635f. Ha subdomaint is szeretnénk validáltatni, külön TXT rekord kell annak is, itt persze a subdomain nevét kell a “@” helyére megadni.

- Mikor a federációt bekapcsoljuk, a cég minden olyan Apple ID-t vissza igényel, amit a regisztrált és federálni kívánt domain címekkel regisztráltak. Ez annyit jelent, hogy ha kiss.bela@contoso.com-al regisztrált valaki egy privát Apple ID-t, akkor a federáció miatt az Apple vissza fogja adni a cégnek ezt az ID-t. Ilyenkor az érintett felhasználónak új email címet kell regisztráljon a privát iCloud fiókjában. Minden érintett felhasználónak 60 napja van feloldani az ütközést, az iCloud fiókja nem fog törlődni! Erről bővebben itt olvashasz: LINK, LINK

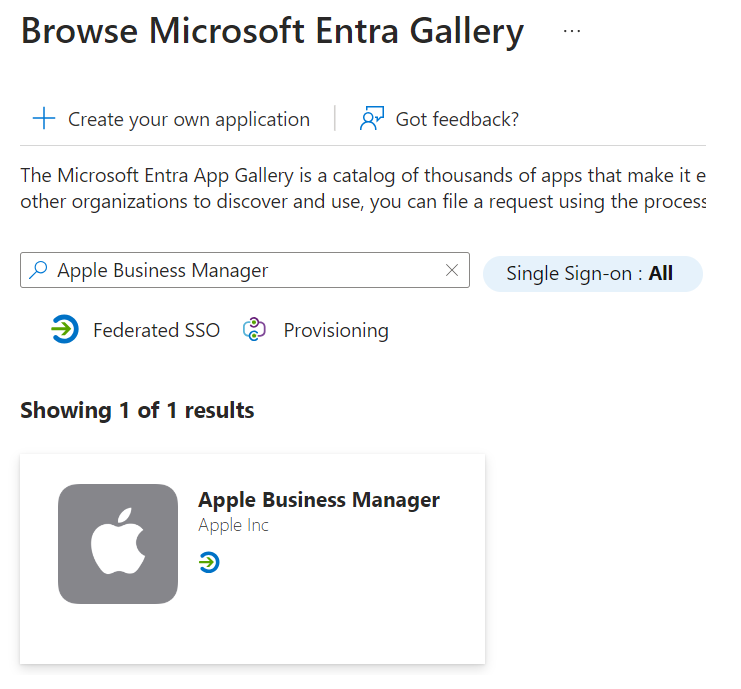

- Szükségünk van egy Enterprise App-ra az Azure-ben, hogy a user provision végbe tudjon menni. Apple Business Manager néven találod meg az Enterprise Appot.

- Miután hozzáadtuk az appot az Azure-höz, tesztelési időszakban ajánlanám, hogy csak adott user csoport férjen hozzá az apphoz.

- Az ABM Enterprise App SCIM token segítségével authentikál amikor a user provisioning történik, így szükségünk van erre is.

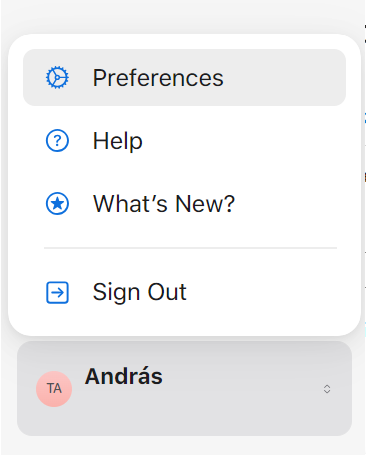

- Lépjünk be az ABM oldalra. Az SCIM tokent nem csak adminok tudják kezelni, “People Manager” role is elég hozzá.

- A bal alsó sarokban kattintsunk a nevünkre, majd a “Preferencies” menüre:

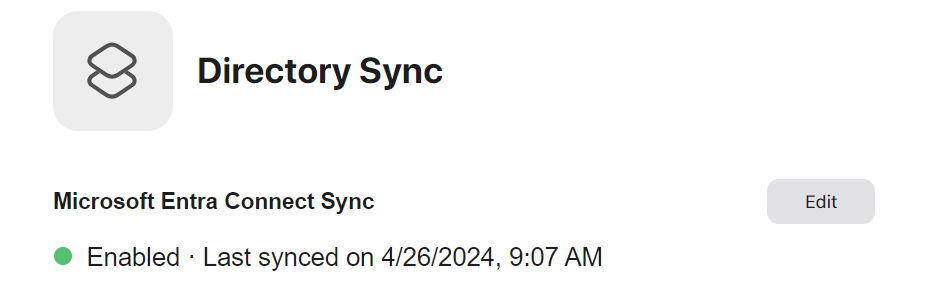

- Nyissuk meg a Dyrectory Sync beállításait, majd kattintsunk az “Edit” gombra a Microsoft Entra Connect Sync mellett:

- “Generate Token” szövegre kattintva meg is kapjuk a tokent. A token évente lejár, ajánlott lejárat előtt 60 nappal új tokent generálni. Mivel nem csak 1 tokent használhatunk, így akár több tenantból is tudunk felhasználókat syncelni, csak arra kell figyelni, hogy minden használni kívánt tenanthoz tartozó damaint regisztráljunk az ABM-be!

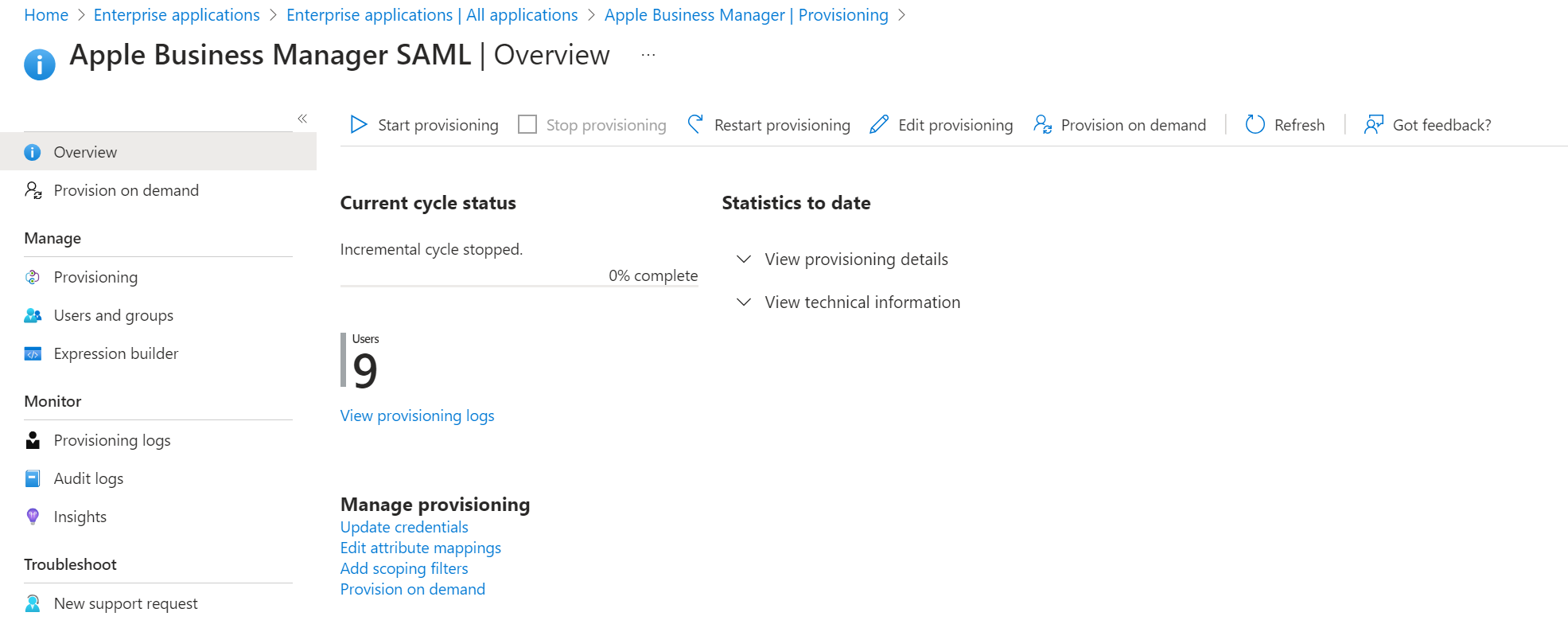

- Illeszük be a frissen beszerzett tokenünket az Azure Enterprise Applikációnkba:

- Mint minden user provision beállítása alkalmával, itt is el kell végezni a user mapping beállításokat! Ezt a “Provisioning Azure Active Directory Users” szövegre kattintva tudod megtenni. Én nem komplikáltam ezt túl, persze ez szervezetenként eltérhet:

- A User Management-ről itt olvashatsz bővebben: LINK

- Az SCIM token és a user mapping beállítása után, nincs más dolgunk mint megygőződni róla, hogy a teszt userünk tagja a csoportnak amit definiáltunk az app hozzáférésénél, és kezdődhez a provisioning! Fontos, hogy olyan felhasználót adjunk csak a csoporthoz, akinek még nincsen Managed Apple ID-ja! Admin roleal rendelkező felhasználó az ABM-ben nem lehet federált, így minden admin accountot kézzel kell létrehozni az ABM felületén. Azure MFA-t így nem tudunk használni, az Apple féle MFA-t tudjuk használni ami SMS alapú vagy yubikey-t is lehet már használni de erre most nem térek ki. Erről itt olvashatsz bővebben: LINK

- Nyomjunk a “Start provisioning” gombra.

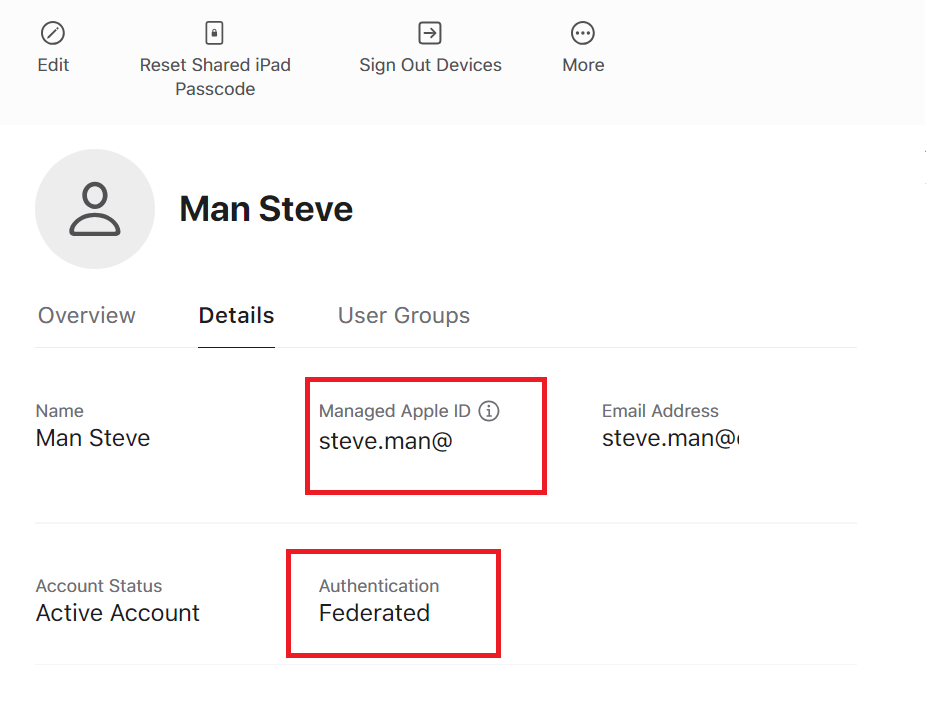

- Ha sikeresen konfiguráltunk mindent, akkor az ABM oldalon a Users szekcióban meg is fog jelenni a felhasználónk:

Mint a képen is látható az Authentikáció “Federated” értéket kap, innentől az Azure végzi az authentikációt még akkor is ha a felhasználó az icloud.com-ra lép be. Igény esetén használhatunk Conditional Accesst! Másik fontos dolog, igaz ez a képen nem látszik de a felhasználóhoz tartozó Managed Apple ID, egyszerűen a céges email cím!

A cikkben nem tértem ki rá, de alapból minden Managed Apple ID-val rendelkező felhasználó kap egy teljesértékű felhős iCloud tárat is! Mielőtt céges szinten alkalmazzunk a Managed Apple ID-k kezelését, érdemes átgondolni, hogy szeretnénk-e supportálni a “céges iCloud” funkciót!

Leave a comment